Практический опыт борьбы с фишингом. Дополнительные признаки мошенничества. Пропаганда культуры поведения

Распространение атак направленного фишинга связанно с их эффективностью и слабой возможности традиционных решений по безопасности противостоять им. В то время как обычная фишинговая атака рассылается массово, атаки направленного фишинга (spear phishing) проводятся против конкретных субъектов.

Spear phishing

В настоящее время растет процентная доля целевых фишинговых атак, организуемых через рассылку писем по электронной почте, в которых можно выделить конкретную организацию или группу лиц. Целевые пользователи получают тщательно разработанные фишинговые сообщения, заставляющие человека вводить конфиденциальные персональные сведения – типа логина и пароля, которые дают доступ к корпоративным сетям или базам данных с важнейшей информацией. Помимо запрашивания учетных данных, целевые фишинговые письма могут также содержать вредоносное ПО.Направленный фишинг стал самым распространенным типом таргетированной атаки по одной простой причине: эта техника по-настоящему работает, вводя в заблуждение даже тех пользователей, которые серьезно подходят к вопросам безопасности. Она создает для хакеров опорный пункт для проникновения в корпоративную сеть. По данным исследования Check Point, проведенного среди более 10 тысяч организаций по всему миру, в 84% из них за последние 12 месяцев был скачан хотя бы один зараженный документ. Это происходит потому, что злоумышленнику достаточно просто получить представление о компании или о конкретных ее сотрудниках в сети Интернет, а затем написать такое письмо, которое побудит даже самого бдительного работника открыть вредоносное вложение и тем самым инициировать хакерскую атаку.

Цели атаки

Для определения списка целей злоумышленники могут воспользоваться несколькими путями:- получить список сотрудников с сайта (уровень доверия информации - очень высокий);

- получить список сотрудников с помощью социотехнических техник - звонок или обращение по почте (уровень доверия информации - очень высокий);

- получить ФИО из метаданных документов, размещенных на сайте (уровень доверия информации - высокий);

- linkedin (уровень доверия информации - средний);

- пропарсить соцсети (уровень доверия информации - низкий).

После предварительного сбора списка вероятных сотрудников организации производится сбор данных об их сфере деятельности, зонах ответственности и горизонтальных связях. Также производится поиск точки входа для проведения атаки на выбранных субъектов. После анализа полученной информации можно составлять сценарий атаки.

Психология атаки

Нацеленная фишинговая атака всегда содержит проработанные социотехнические методы и приемы манипулирования человеческим сознанием.С точки зрения психологии атака методами социальной инженерии всегда идет в обход аналитических инструментов разума. Она действует преимущественно на уровне эмоциональной сферы, привычно подавляемой у большинства людей, занятых умственным трудом. Именно поэтому приемы социальной инженерии часто завершаются успехом даже в том случае, когда интеллект атакующего заметно ниже, чем у жертвы.

Высокий IQ мало препятствует обману, поскольку методы СИ бьют по шаблонам поведения, глубинным страхам и выработанным под давлением микросоциума приспособительным рефлексам. Чтобы развитый блок критического восприятия жертвы не мешал атаке, его просто перегружают потоком данных, переключая на анализ второстепенной информации, или используют фактор срочности, чтобы отключить вовсе и заставить действовать необдуманно. Все это похоже на атаку ключевых узлов нейросети.

Один из базовых приемов социальной инженерии- создание дефицита времени, некое событие, на которое жертва должна среагировать немедленно. Срочные решения сложно принимать именно потому, что приходится действовать в условиях нехватки достоверной информации. В таких ситуациях некогда советоваться и проверять все сообщенные атакующим данные, поэтому жертва начинает действовать, руководствуясь сильными чувствами: желанием помочь, стремлением получить признание или поскорее отделаться от неожиданной проблемы. Также часто удается сыграть на жажде легкой наживы, страхе потерять деньги, работу, результаты труда или репутацию.

Жертве могут сказать в лоб, что ситуация срочная, или позволить ей самостоятельно прийти к такому выводу. Второе эффективнее, так как для человека это будет собственная мысль, которая не вызывает сомнений. Именно на нее он будет опираться в своих минимальных рассуждениях, все больше проникаясь доверием к услышанной легенде.

Пример

Объект атаки организация ООО «Ромашка». С сайта компании получены данные о руководителе компании, секретаре и системном администраторе. С помощью телефонного звонка было выяснено ФИО и email главного бухгалтера. Из базы данных ОГРН/ЕГРЮЛ были получены полные реквизиты компании.Объектами атаки выбраны главный бухгалтер и секретарь, под которых были задействованы следующие сценарии атаки (вектор - электронная почта):

Главный бухгалтер:

- От: нейтральный адрес, типа %surname%%birthyear%@mail.ru

- Тема письма: FWD акт сверки

- Текст письма: Добрый день, ФИО. Согласно предварительной договоренности высылаю акт сверки.

- Приложение: Акт сверки ООО Ромашка.xls

- От: [email protected] (поддельный адрес)

- Тема письма: Исковое заявление о взыскании долга

- В Арбитражный суд г. Москвы подано исковое заявление №23401-16 о взыскании долга с ООО «Ромашка», ЕГРЮЛ: ХХХХХХХХХХХХ, ИНН: ХХХХХХХХХХХ, Юридический адрес:, свидетельство о регистрации: ХХХХХХ на основании искового заявления контрагента по взысканию задолженности за оказанные услуги.

- Исковые требования:

- В соответствии со ст. 395 ГК РФ за пользование чужими денежными средствами вследствие их неправомерного удержания, уклонения от их возврата, иной просрочки в их уплате либо неосновательного получения или сбережения за счет другого лица подлежат уплате проценты на сумму этих средств.

- Приложение: судебное решение 23401-16.docx

Тренинг персонала

Во многих компаниях проводятся тренинги по повышению осведомленности персонала к социотехническим атакам.Технические меры защиты от фишинга, такие как фильтрация и анализ почтового/веб трафика, ограничение программной среды, запрет запуска вложений - весьма эффективны, но они не могут противостоять новым угрозам и, что более важно, не могут противостоять человеческой глупости любознательности и лени. Бывали случаи, когда пользователь, будучи не в состоянии открыть/запустить вредоносное содержимое на рабочем месте пересылал его на свой домашний компьютер и запускал, со всеми вытекающими… Поэтому, какую бы основательной не была система технической защиты - не стоит забывать про такой важный фактор как обучение пользователя.

Периодические инструктажи и информационные рассылки являются важной составляющей обучения персонала, но, как показывает практика, их эффективность значительно ниже, нежели обучение сотрудников на собственных ошибках, учитывая фактор вовлеченности в процесс.

Простейшая система, позволяющая провести тестирование и тренинг персонала по выявлению фишинговых атак выглядит следующим образом:

- Подготовка сценария и шаблонов писем;

- Рассылка фишинговых писем пользователям;

- Перенаправление отреагировавших пользователей на специализированную страницу с предупреждением;

- Статистический учет эффективности атаки.

Скриншот «уведомляющей» страницы, сгенерированный фреймворком sptoolkit. В настоящий момент проект заморожен.

Для облегчения такого рода «учений» можно воспользоваться специализированным фреймворком gophish. Существуют и другие утилиты для облегчения задачи социоинженеру, например setoolkit, но они обладают избыточным функционалом и предназначены скорее для активной атаки. Также есть несколько онлайн сервисов, но они, в основном, англоязычные и не подходят для использования среди русскоговорящих целей фишинговой компании.

Gopgish - мультиплатформенный фреймворк с удобным веб-интерфейсом и простейшим развертыванием. Этот фреймворк разработан на Golang и вероятнее всего не заработает на шаред-хостинге, имейте это ввиду.

С его помощью можно создать фишинговую компанию для определенной группы пользователей:

На фишинговой странице можно «собирать» введенные пользователями данные:

После проведения компании можно оценить её эффективность:

Меры предосторожности

В качестве мер защиты необходимо установить контроль за почтовыми вложениями и ссылками, проводить тренинги с персоналом о наличии новых угроз, соблюдать меры предосторожности и уведомлять о всех подозрительных случаях технический персонал.Алексей Комаров

Возникшие с появлением фишинга угрозы потребовали внедрения адекватных мер защиты. В рамках данной статьи будут рассмотрены как уже широко распространенные способы противодействия фишингу, так и новые эффективные методы. Разделение это весьма условно: к традиционным отнесем хорошо известные (в том числе и самим злоумышленникам) способы противодействия фишингу и проанализируем их эффективность в первой части данной статьи. Согласно отчету APWG, за первую половину 2008 г. было выявлено 47 324 фишинговых сайтов. В этом же отчете приведены и средние потери пользователей и компаний в результате работы фишерского сайта – они составляют не менее $300 в час. Несложные умножения позволяют сделать вывод о высокой доходности этого вида черного бизнеса.

Современный фишинг

Слово "фишинг" (phishing) образовано от английских слов password – пароль и ёshing – рыбная ловля, выуживание. Цель этого вида Интернет-мошенничества – обманный увод пользователя на поддельный сайт, чтобы в дальнейшем украсть его личную информацию или, например, заразить компьютер пользователя, перенаправленного на подложный сайт, трояном. Зараженный компьютер может активно использоваться в ботнет-сетях для рассылки спама, организации DDOS-атак, а также для сбора данных о пользователе и отправки их злоумышленнику. Спектр применения "выуженной" у пользователя информации достаточно широк.

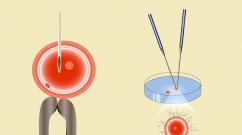

Механизмы фишинга

Главный вектор атаки фишинга направлен на самое слабое звено любой современной системы безопасности – на человека. Далеко не всегда клиент банка точно знает, какой адрес является правильным: mybank.account. com или account.mybank. com? Злоумышленники могут использовать и тот факт, что в некоторых шрифтах строчная i и прописная L выглядят одинаково (I = l). Такие способы позволяют обмануть человека с помощью похожей на настоящую ссылку в электронном письме, при этом даже наведение курсора мыши на такую ссылку (с целью увидеть настоящий адрес) не помогает. В арсенале злоумышленников есть и другие средства: от банальной подмены в локальной базе IP-адресов реального адреса на поддельный (в ОС Windows XP, например, для этого достаточно отредактировать файл hosts) до фарминга. Еще один вид мошенничества – подмена Web-страницы локально, "на лету". Специальный троян, заразивший компьютер пользователя, может добавлять в отображаемый браузером сайт дополнительные поля, отсутствующие на оригинальной странице. Например, номер кредитной карты. Конечно, для успешного проведения такой атаки надо знать банк или платежную систему, которыми пользуется жертва. Именно поэтому тематические базы электронных адресов пользуются большой популярностью и являются на черном рынке ликвидным товаром. Нежелающие нести дополнительные расходы фишеры просто направляют свои атаки на наиболее популярные сервисы – аукционы, платежные системы, крупные банки – в надежде на то, что случайный получатель спам-письма имеет там учетную запись. К сожалению, надежды злоумышленников зачастую оправдываются.

Традиционные методы противодействия фишинговым атакам

Уникальный дизайн сайта Суть этого метода такова: клиент, например, банка при заключении договора выбирает одно из предложенных изображений. В дальнейшем при входе на сайт банка ему будет показываться именно это изображение. В случае если пользователь его не видит или видит другое, он должен покинуть поддельный сайт и немедленно сообщить об этом службе безопасности. Предполагается, что злоумышленники, не присутствовавшие при подписании договора, априори не смогут угадать правильное изображение и обмануть клиента. Однако на практике этот способ не выдерживает критики. Во-первых, для того чтобы показать пользователю его картинку, его сначала надо идентифицировать, например, по логину, который он ввел на первой странице сайта банка. Злоумышленнику не составляет труда подготовить поддельный сайт, чтобы узнать эту информацию, а для самого пользователя – эмулировать ошибку связи. Теперь достаточно обратиться на реальный сервер, ввести украденный логин и подсмотреть правильное изображение.

Другой вариант – выдать клиенту фальшивое предупреждение об истечении срока действия его изображения и предложить выбрать новое...

Одноразовые пароли

Классические пароли являются многоразовыми: пользователь вводит один и тот же пароль каждый раз при прохождении процедуры аутентификации, не меняя его порой годами. Перехваченный злоумышленником, этот пароль может неоднократно использоваться без ведома хозяина.

В отличие от классического, одноразовый пароль используется только один раз, то есть при каждом запросе на предоставление доступа пользователь вводит новый пароль. Для этого используются, в частности, специальные пластиковые карточки с нанесенным защитным слоем. Клиент банка каждый раз стирает очередную полоску и вводит нужный одноразовый пароль. Всего на карточку стандартного размера помещается около 100 паролей, что при интенсивном использовании услуг телебанкинга требует регулярной замены носителя. Более удобными, но, правда, и дорогими представляются специальные устройства – генераторы одноразовых паролей. В основном различают два типа генерации: по времени, когда текущий одноразовый пароль отображается на экране и периодически меняется (например, раз в две минуты); по событию, когда новое значение генерируется каждый раз при нажатии пользователем на кнопку устройства.

Являясь более безопасным, чем классическая парольная аутентификация, такой метод, тем не менее, оставляет злоумышленнику определенные шансы на успех. Например, аутентификация с использованием одноразовых паролей не защищена от атаки "человек посередине". Суть ее состоит во "вклинивании" в информационный обмен между пользователем и сервером, когда злоумышленник "представляется" пользователю сервером, и наоборот. Серверу передается вся информация от пользователя, в том числе и введенный им одноразовый пароль, но уже от имени злоумышленника. Сервер, получив правильный пароль, разрешает доступ к закрытой информации. Не вызывая подозрений, злоумышленник может позволить пользователю поработать, например, со своим счетом, пересылая ему всю информацию от сервера и обратно, но при завершении пользователем своего сеанса работы не разрывать связь с сервером, а совершить нужные транзакции якобы от имени пользователя.

Чтобы не терять время в ожидании завершения пользовательского сеанса, злоумышленник может попросту имитировать ошибку связи и не позволять легальному пользователю работать со своим счетом. В зависимости от используемого метода генерации перехваченный одноразовый пароль будет действовать либо в течение короткого времени, либо только для первого сеанса связи, но в любом случае это дает злоумышленнику возможность успешно провести кражу данных или денег пользователя.

На практике аутентификация с помощью одноразовых паролей сама по себе используется редко, для повышения безопасности применяется установление защищенного соединения еще до аутентификации, например, с использованием протокола SSL.

Односторонняя аутентификация

Использование протокола безопасных соединений SSL (Secure Sockets Layer) обеспечивает защищенный обмен данными между Web-сервером и пользователями. Несмотря на тот факт, что протокол позволяет аутентифицировать не только сервер, но и пользователя, на практике чаще всего применяется только односторонняя аутентификация. Для установления SSL-соединения необходимо, чтобы сервер имел цифровой сертификат, используемый для аутентификации. Сертификат обычно выдается и заверяется третьей доверенной стороной, в роли которой выступают удостоверяющие центры (УЦ) или центры сертификации (в западной терминологии). Роль УЦ заключается в том, чтобы подтверждать подлинность Web-сайтов различных компаний, позволяя пользователям, "поверив" одному единственному удостоверяющему центру, автоматически иметь возможность проверять подлинность тех сайтов, владельцы которых обращались к этому же УЦ.

Список доверенных удостоверяющих центров обычно хранится в реестре операционной системы или в настройках браузера. Именно эти списки и подвергаются атакам со стороны злоумышленника. Действительно, выдав фишинговому сайту сертификат от поддельного удостоверяющего центра и добавив этот УЦ в доверенные, можно, не вызывая никаких подозрений у пользователя, успешно осуществить атаку.

Конечно, такой способ потребует от фишера больше действий и соответственно затрат, но пользователи, к сожалению, зачастую сами помогают в краже своих данных, не желая разбираться в тонкостях и особенностях использования цифровых сертификатов. В силу привычки или некомпетентности нередко мы нажимаем кнопку "Да", не особо вчитываясь в сообщения браузера об отсутствии доверия к организации, выдавшей сертификат.

Кстати, очень похожий способ используют некоторые средства по контролю SSL-трафика. Дело в том, что в последнее время участились случаи, когда сайты, зараженные троянскими программами, и сами трояны используют протокол SSL с тем, чтобы миновать шлюзовые системы фильтрации трафика – ведь шифрованную информацию ни антивирусное ядро, ни система защиты от утечки данных проверить не в состоянии. Вклинивание в обмен между Web-сервером и пользовательским компьютером позволяет таким решениям заменить сертификат Web-сервера на выданный, например, корпоративным УЦ и без видимых изменений в работе пользователя сканировать трафик пользователя при использовании протокола SSL.

URL-фильтрация

В корпоративной среде фильтрация сайтов применяется для ограничения нецелевого использования сети Интернет сотрудниками и как защита от фишерских атак. Во многих антивирусных средствах защиты данный способ борьбы с поддельными сайтами вообще является единственным.

Защита вашего компьютера Яремчук Сергей Акимович

Борьба с фишингом и фармингом

Борьба с фишингом и фармингом

Прежде всего важно понимать, что банки, системы денежных расчетов, почтовые и прочие сервисы и организации никогда не просят коды и пароли, которые они выдали клиентам. Банковские системы и технологии надежны, в них используется система резервирования важной информации, поэтому клиенты не должны верить утверждениям вроде «что-то пропало» или «необходимо что-то проверить». Любая информация о том, что у банка что-то случилось, может повредить его репутации, поэтому банк скроет проблему, а не будет рассказывать о ней. Проблема будет решаться тихо по мере обращения в службу поддержки. Кроме того, администратор любого сервиса имеет неограниченные права, поэтому, даже если система не показывает ваш пароль, в критической ситуации он сможет применить его без вашей помощи, а на ваш контактный адрес придет письмо с объяснением ситуации, хотя такой случай будет из ряда вон выходящим.

Фишинг появился потому, что получение данных от клиента – более простой вариант, чем взлом защищенных банковских систем, поэтому не стоит попадаться на уловки мошенников. Прислушайтесь к следующим советам.

Получив письмо от банка, подумайте, действительно ли он может быть отправителем.

Никогда не отвечайте и игнорируйте сообщения по электронной почте или ICQ, запрашивающие личные данные и финансовую информацию, даже если они получены из, казалось бы, надежных источников.

При получении подозрительного сообщения электронной почты не открывайте вложения. Свяжитесь напрямую с человеком или организацией, указанными в поле От , или службой поддержки сервиса.

Проверяйте URL любого сайта, который запрашивает идентификационную информацию. Убедитесь в том, что сеанс начался с правильного адреса веб-сайта, и к нему не добавлены лишние символы.

Используйте антивирус, брандмауэр, системы контроля целостности данных и другие системы защиты, о которых говорилось в предыдущих главах данной книги. Вовремя обновляйте программное обеспечение, установленное на компьютере.

Избегайте работы с интернет-банками на компьютерах, не находящихся под вашим контролем. Особенно небезопасны общественные интернет-кафе, не рекомендуется также пользоваться компьютерами друзей и знакомых.

Всегда выходите из сервисов, использующих веб-интерфейс, с помощью предусмотренных средств. Как правило, для этого существует специальная кнопка, размещенная в правом верхнем углу страницы (Logout , Sign out или Выход ). Так вы не позволите любому человеку, севшему за компьютер после вас, воспользоваться кэшем браузера для восстановления сеанса.

Некоторые сайты имеют подписанные сертификаты, и достаточно нескольких секунд, чтобы определить, можно ли доверять открытому веб-сайту. Например, в Internet Explorer для просмотра такого сертификата в меню Файл нужно выбрать пункт Свойства . В окне свойств следует нажать кнопку Сертификаты и проверить, есть ли у веб-сайта действующий сертификат, выданный официальной организацией. В Firefox для этого следует выполнить команду Tools ? Page Info (Инструменты ? Информация о странице) и в появившемся окне перейти на вкладку Security (Безопасность). К сожалению, большинство российских ресурсов не используют такой сертификат.

Если вы подозреваете, что сообщили пароль в ответ на фишинг-сообщение или ввели его на мошенническом веб-узле, как можно скорее смените его. Регулярно проверяйте банковские отчеты и отчеты по кредитным картам: часто мошенники не берут крупную сумму сразу, а вымогают деньги постепенно, рассчитывая на «долгое сотрудничество».

В настоящее время не существует готового решения, позволяющего распознать фарминг и фишинг с помощью одной программы. Для защиты от фишинга разработчики наиболее распространенных интернет-браузеров договорились о применении одинаковых способов информирования пользователей о том, что они открыли подозрительный сайт, который может принадлежать мошенникам.

Новые версии некоторых веб-браузеров обладают такой возможностью. Например, фишинг-фильтр корпорации Microsoft доступен в обозревателе Internet Explorer 7, предназначенном для системы Windows XP c установленным Service Pack 2 и для Windows Vista. Он сканирует и выявляет подозрительные веб-узлы, а также предоставляет своевременные обновления и отчеты о найденных фишинг-узлах. Если вы не включили функцию антифишинга во время установки Internet Explorer 7, это можно сделать в любой момент, для чего нужно выполнить команду Сервис? Антифишинг . Функция антифишинга распознает два типа веб-узлов:

Веб-узлы, подозреваемые в фишинг-атаках: при переходе на такой узел функция антифишинга выдает предупреждение желтого цвета;

Веб-узлы, на которых предпринимались фишинг-атаки: при попытке посетить такой узел функция антифишинга препятствует этому и выдает предупреждение красного цвета, после чего на данном веб-узле нельзя ввести никакие данные.

Для пользователей обозревателя Internet Explorer версии 6 или более ранних доступна новая панель инструментов Windows Live (http://toolbar.live.com/ ), после установки которой требуется активизировать функцию OneCare Advisor . В дальнейшем эта функция будет работать подобно антифишингу в Internet Explorer 7.

Чтобы все работало, требуется наличие Windows XP c установленным Service Pack 2. Если вы используете более раннюю версию операционной системы Windows или другую систему вроде Linux, советую воспользоваться встраиваемой панелью Netcraft Toolbar, разработаную организацией Anti-Phishing Working Group, которая занимается борьбой с фишингом (http://www.antiphishing.org/ ). Панель доступна в двух вариантах: для веб-браузеров Internet Explorer и Firefox. Чтобы установить ее, следует перейти по адресу http://toolbar.netcraft.com/install и в области Choose version нажать кнопку, соответствующую используемому веб-браузеру, – появится запрос на установку нового модуля.

После перезапуска браузера в его окне появится новая панель. При переходе на сайт он будет проверяться, и индикатор Risk Rating будет отображать уровень риска сайта (рис. 7.6). Если цвет зеленый, то это означает, что сайт известен Netcraft и зарегистрирован давно (рядом с уровнем риска будет показан год регистрации и страна), его месторасположение соответствует регистрации, фальсификаций этого сайта или с этого диапазона адресов Интернета ранее замечено не было и сайт использует стандартный порт. Несоответствие хотя бы одного из этих параметров приведет к ухудшению рейтинга ресурса. Цвет панели будет меняться от желтого («внимание») до красного, указывающего на опасность.

Рис. 7.6. Показатель риска на панели Netcraft Toolbar

Кстати, по адресу http://www.antiphishing.org/phishing_archive.html можно найти большое количество реальных примеров фишерских писем.

Рассмотренная в главе 5 программа Kaspersky Internet Security обеспечивает защиту от фишинг-атак, отслеживая попытки открытия известных фишингсайтов и блокируя их. Список сайтов пополняется адресами, предоставляемыми Anti-Phishing Working Group, при обновлении сигнатур угроз.

Из книги Мегабитовая бомба автора Лем Станислав Из книги Журнал `Компьютерра` №729 автора Журнал «Компьютерра»НОВОСТИ: Борьба за чистоту Автор: Киви БердТри сюжета из текущих ИТ-новостей с разных сторон освещают всегда актуальную тему "о грязи в нашей жизни и средствах избавления от нее".История номер один - про чрезвычайно оригинальную идею корпорации Sony, сулившую

Из книги Журнал «Компьютерра» № 37 от 10 октября 2006 года автора Журнал «Компьютерра»13-Я КОМНАТА: Борьба со злом Автор: Илья Щуров VoyagerСуществует множество вещей, которые надо сделать. Множество программ, которые надо разработать. Множество открытий, которые надо совершить. Множество книг, которые надо написать. Множество фильмов, которые надо снять.

Из книги Сбои и ошибки ПК. Лечим компьютер сами. Начали! автора Ташков Петр Из книги Защита вашего компьютера автора Яремчук Сергей Акимович6.2. Борьба с потенциально опасными программами Скорость распространения Spyware стремительно увеличивается. В последнем докладе компании по обеспечению безопасности McAfee говорится, что только три из ста пользователей Интернета могут определить, насколько безопасным

Из книги Сбои и ошибки ПК. Лечим компьютер сами автора Донцов ДмитрийБорьба с пылью Пыль, как и нестабильность электричества, также несет в себе определенную угрозу работе компьютера.Чем же она вредна? Во-первых, пыль укорачивает срок службы любых механических и электронных устройств. Как это происходит? Очень просто. Приведу пример. Пыль,

Из книги О чём не пишут в книгах по Delphi автора Григорьев А. Б. Из книги В начале была командная строка автора Стивенсон НилКлассовая борьба настольных систем Теперь, когда третий рельс крепко ухвачен (идиома, имеется в виду токопроводящий рельс линий метро, назначение которого для многих пассажиров не вполне очевидно - прим. перев.), неплохо отметить некоторые факты: как всякая публично

Из книги Windows Vista. Трюки и эффекты автора Зозуля Юрий5.2. Автозапуск приложений и борьба с ним Управление приложениями, работающими в фоновом режимеНекоторые программы могут запускаться автоматически при каждом старте операционной системы. Обычно такие приложения помещают свои значки в область уведомлений и работают в

Из книги Знакомьтесь: Ноутбук автора Жуков ИванБорьба с вирусами «Зачем нужны программы по борьбе с вирусами?» – это риторический вопрос.Самое частое действие, которое совершают пользователи на компьютере как во время работы, так и во время отдыха, – это выход в Интернет, где находится такое количество вредной для

Из книги Linux глазами хакера автора Флёнов Михаил Евгеньевич9.5.5. Борьба с баннерами и всплывающими окнами В фирме, где я работал, появился новый сотрудник, и в первую неделю мы ощутили увеличение трафика. Это бывает со всеми, потому что любой новый пользователь Интернета начинает смотреть все страницы подряд. Со временем интерес

Из книги Анонимность и безопасность в Интернете. От «чайника» к пользователю автора Колисниченко Денис Николаевич9.5.7. Борьба с запрещенными сайтами Недавно я разговаривал с одним своим знакомым, и мне понравилось его определение Интернета - сеть создана и живет порнографией. Я не уверен, но мне кажется, что он прав в том, что трафик с сайтов с интим-содержимым самый высокий (если не

Из книги Интернет для ржавых чайников автора Левина Любовь Трофимовна Из книги Компьютерные террористы [Новейшие технологии на службе преступного мира] автора Ревяко Татьяна ИвановнаБорьба с мошенничеством Как люди борются с мошенничеством в Интернете? Да, по сути, никак. Только создаются различные информационные сайты да пишутся статьи об интернет-мошенничестве. Различные черные списки и т. д. не несут в себе практически никакой ценной информации,

Из книги Linux и все, все, все... Статьи и колонки в LinuxFormat, 2006-2013 автора Федорчук Алексей ВикторовичВ современном мире, с развитием технологий, компьютер и смартфон стали неотъемлемой частью жизни каждого человека. С помощью компьютера и Интернета, человек, не выходя из дома, может с легкостью получать различную информацию, контролировать свои финансы, выполнять различные операции. Интернет – это безграничный мир информации, который дает широкие возможности для общения, обучения, организации работы и отдыха и в то же время представляет собой огромную, ежедневно пополняющуюся базу данных, которая содержит интересную для злоумышленников информацию о пользователях. Существует два основных вида угроз, которым могут подвергаться пользователи: технические и социальная инженерия. Техническая инженерия представляет собой, как правило, работу различных вредоносных программ, социальная инженерия-это в первую очередь фишинг-атаки.

Фишинг, в переводе с английского языка, означает ловить рыбу, рыбачить. Если разобраться в сути данного вида мошенничества, то оно напоминает именно своего рода рыбалку, где добычей будут люди, их личная информация и финансы.

Фишинг-атаки организуются следующим образом: злоумышленники создают подложный сайт, который выглядит абсолютно таким же, как и необходимый сайт банка или любой другой организации. Следующий этап- привлечение потенциальных жертв на подложный сайт, для того, чтобы последние, посетив сайт-клон, оставили персональные данные: логин, пароль, PIN-код. Используя полученные данные, кибер-мошенники крадут деньги со счетов пользователей .

Как правило, для того, чтобы привлечь пользователей на подложный сайт, мошенники делают почтовую рассылку электронных сообщений, которые выглядят так, будто письма отправлены именно с банка или другой финансовой организации, т.е. используется логотип организации, его стиль письма, оформление и даже ссылки в фишинг-сообщениях похожи на реальный адрес банка в интернете. Кроме того, сообщение может содержать ваше имя, как будто оно действительно адресовано вам лично. В письмах мошенников обычно приводится правдоподобная причина, требующая ввода вами на сайте «банка» своих данных. Злоумышленник, выступающий от имени банка или другого известного сервиса (например, PayPal или Facebook), требует от вас ввести конфиденциальные данные якобы с целью их проверки и обновления информации об ученой записи. Другой вариант: злоумышленник сообщает, что от имени вашей учетной записи была замечена подозрительная активность, и вы должны «доказать», что являетесь владельцем аккаунта. Таким образом, атакующий закидывает «приманку» в огромное море Интернет-пользователей, получает личную информацию, добровольно (в большинстве случаев) переданную пользователем, и использует ее в злонамеренных целях: будь то кража личных данных, мошенничество с кредитными картами и т. д.

Наиболее распространенная форма фишинга– массовый фишинг, поскольку в данном виде атаки отсутствую конкретные цели и используется мошеннический метод социальной инженерии против множества людей. Таким образом, при данном виде фишинга нет необходимости в сборе информации, так как атакующий маскирует свое сообщение будто бы посылаемое от представителя популярного, всемирно-известного бренда .

Фактически, лишь малая часть этих людей будет клиентом банка, авиакомпании, Интернет-магазина или пользоваться социальными сетями или любой другой службой, от имени которой рассылаются письма. Однако, небольшая часть все же откроет присланное сообщение, проследует по ссылке или откроет вложение.

Сегодня фишинг выходит за пределы интернет-мошенничества, а поддельные веб-сайты стали лишь одним из множества его направлений. Письма, которые якобы отправлены из банка, могут сообщать пользователям о необходимости позвонить по определённому номеру для решения проблем с их банковскими счетами. Эта техника называется вишинг (голосовой фишинг). Позвонив на указанный номер, пользователь заслушивает инструкции автоответчика, которые указывают на необходимость ввести номер своего счёта и PIN-код. К тому же вишеры могут сами звонить жертвам, убеждая их, что они общаются с представителями официальных организаций, используя фальшивые номера. В конечном счёте, человека также попросят сообщить его учётные данные .

Набирает свои обороты и SMS-фишинг, также известный как смишинг. Мошенники рассылают сообщения, содержащие ссылку на фишинговый сайт, - входя на него и вводя свои личные данные, жертва аналогичным образом передает их злоумышленникам. В сообщении также может говориться о необходимости позвонить мошенникам по определённому номеру для решения «возникших проблем» .

Существует несколько простых правил, следуя которым, пользователи смогут обезопасить себя от атак кибер-мошенников:

- Необходимо внимательно относиться к сообщениям, в которых вас просят пройти по ссылке и указать личные данные. Вероятность того, что банк будет запрашивать такую информацию по электронной почте, чрезвычайна мала.

- Не стоит заполнять сомнительные анкеты, полученные по электронной почте. Такую информацию можно вводить только на действительно проверенных и безопасных сайтах. Также стоит убедитесь, что его адрес начинается с «https://» и найдите пиктограмму, похожую на запертый висячий замок, в правом нижнем углу окна браузера.

- Если у вас возникли малейшие подозрения относительно сообщения, которое пришло с «банка», у вас всегда есть возможность связаться непосредственно с банком и уточнить, проводилась ли рассылка электронных сообщений и т.д.

- Не проходите по ссылкам в электронных письмах в формате HTML: киберпреступники могут спрятать адрес подложного сайта в ссылке, которая выглядит как настоящий электронный адрес банка. Вместо этого наберите адрес вручную или скопируйте ссылку в адресную строку браузера.

- Стоит также контролировать работу антивирусных программ на вашем ПК, убедитесь, что антивирусное решение вашего компьютера способно блокировать переход на фишинговые сайты. Есть возможность также установить интернет-обозреватель, оснащенный фишинг-фильтром .

- Регулярно проверяйте состояние своих банковских счетов и просматривайте банковские выписки, чтобы убедиться в отсутствии «лишних» операций.

- Следите за тем, чтобы у вас всегда были последние обновления безопасности.

Таким образом, мы приходим к выводу, что кибер-мошенники, на сегодняшний день, имеют реальную возможность не только завладеть нашей конфиденциальной информацией, но и похитить с ее помощью наши сбережения, поэтому задача каждого пользователя внимательно следить за электронными сообщениями, а также проходить только по проверенным и безопасным ссылкам и сайтам .

Один из видов компьютерного мошенничества получил такое интересное название, как Фишинг . На английском языке означает выуживание, рыбалка. Только на крючок преступников попадает не рыба, а конфиденциальные данные пользователя. Все это делается путем хитрых и обманных действий.

Например, Вам приходит письмо на электронную почту с каким то заманчивым предложением. Далее переходя по ссылке просят ввести логин и пароль, например от почты. Часто злоумышленники пользуются в таких письмах брендами популярных сервисов (Майл, Гугл, любые соцсети), меняя в адресе лишь одну букву. Письма могут содержать текст, типа ваш аккаунт заблокирован и требуется повторная проверка авторизации. На фальшивом сайте Вы вводите свои данные и тем самым мошенники получают доступ к вашему электронному ящику. А в почте у нас часто хранятся пароли от других служб.

В настоящее время основной целью фишеров является получение данных клиентов банков и электронных платежных систем. Выполняя определенные правила, можно с уверенностью обезопасить свои данные от интернет-воровства.

Методы борьбы с фишинговыми атаками

- не переходите по сомнительным ссылкам и не вводите там свои данные. Проверяйте адрес отправителя

- используйте антивирусную программу, способную блокировать переход на фишинговые сайты

- используйте браузеры, предупреждающие об угрозе фишинга. К таким относятся GoogleChrome, MozillaFirefox, Opera, Яндекс.Браузер

- постоянно проверяйте свои банковские счета на наличие лишних операций

- не используйте один и тот же пароль для разных сервисов

- регулярно обновляйте ПО, связанное с безопасностью компьютера