Ssl сертификат для он нужен. Обратите внимание на дополнительные опции SSL-сертификатов. Какую защиту предоставляет протокол SSL, для чего нужен

Что такое SSL? Secure Sockets Layer, иногда называемые цифровыми сертификатами, используются для установления зашифрованного и защищенного соединения между интернет-браузером или компьютером пользователя, сервером или веб-сайтом и служат основой интернет-безопасности в мировой паутине. SSL-соединение защищает конфиденциальные данные, такие как данные кредитной карты, обмениваемые во время каждого посещения, который называется сеансом, от перехвата неавторизованных сторон и пользователей с неблагожелательными и хакерскими намерениями.

Что такое SSL и сертификат?

SSL — глобальная стандартная технология безопасности, обеспечивающая зашифрованную связь между веб-браузером и сервером. Большое количество пользователей онлайн-бизнеса и частных лиц используют SSL для снижения риска получения конфиденциальной информации (номера кредитных карт, имен пользователей, паролей, электронных писем) и защиты от похищения или вмешательства со стороны хакеров и похитителей личных данных.

Для создания безопасного соединения на веб-сервере устанавливается SSL-сертификат (также называемый цифровым сертификатом) и выполняет следующие базовые функции:

- аутентифицирует адрес веб-сайта (это гарантирует посетителям, что они не находятся на фиктивном сайте);

- шифрует передаваемые данные.

Недоверенный сертификат формирует ошибку при обращении к сайту «SSL Error».

Типы сертификатов

Существует большое количество различных типов сертификации SSL, основанных на количестве доменных имен или поддоменов, таких как:

- Single — обеспечивает одно полное доменное имя или имя поддомена.

- Подстановочный знак - охватывает одно доменное имя и неограниченное количество его поддоменов.

- Multi-Domain — защищает несколько доменных имен.

И необходимый уровень валидации, например:

Проверка домена — этот уровень является наименее дорогим и охватывает базовое шифрование и проверку права собственности на регистрацию доменного имени. Этот тип сертификата обычно занимает от пары минут до нескольких часов.

Проверка организации — в дополнение к базовому шифрованию и проверке прав собственности на регистрацию доменного имени, определенные данные владельца (например, имя и адрес) аутентифицируются. Этот тип сертификата занимает от одного часа до нескольких дней.

Расширенная проверка — обеспечивает максимальную степень безопасности из-за тщательного изучения, которое проводится до выдачи этого сертификата (и строго указано в руководящих принципах, установленных управляющим консорциумом индустрии сертификации). Помимо владения регистрацией имени домена и аутентификации объекта, проверяется юридическое, физическое и оперативное существование объекта. Этот тип сертификата занимает от одного дня до нескольких недель.

Кому может понадобиться сертификат SSL?

Любое лицо или организация, которые используют свой сайт для запроса, получения, обработки, сбора, хранения или отображения конфиденциальной информации нуждаются в защите данных. Вот некоторые примеры этой информации:

- логины и пароли;

- финансовая информация (номера кредитных карт, банковские счета);

- личные данные (имена, адреса, номера социального страхования, даты рождения);

- конфиденциальная информация;

- юридические документы и контракты;

- списки клиентов;

- медицинские записи.

Где можно получить сертификаты SSL?

Сертификаты выдаются органами сертификации организациям, которым доверяют проверку подлинности и легитимности любого объекта, запрашивающего сертификат.

Роль органа сертификации заключается в том, чтобы принимать сертификационные приложения, проверять их подлинность, выдавать сертификаты и сохранять информацию о состоянии выданных документов.

Также можно приобрести цифровые сертификаты у регистратора доменных имен или поставщика веб-сайтов.

При выборе поставщика очень важно учитывать ту информацию, что веб-браузеры пользователей хранят кешированный список доверенных центров сертификации в файле, поэтому если цифровой сертификат подписывается документом, которая не находится в «одобренном» списке, браузер отправит предупреждающее сообщение пользователю о том, что веб-сайт не заслуживает доверия и выдаст ошибку «Err SSL».

Как узнать, имеет ли сайт сертификат SSL? Есть четыре визуальных подсказки:

- значок замка слева от URL-адреса;

- префикс URL https вместо http;

- гербовая печать;

- зеленая адресная строка (когда выдается сертификат LK SSL).

Спецификация

SSL-сертификаты, как файлы данных в цифровом формате, связывают криптографический ключ с данными организации, такими как:

- имя домена, сервера или хоста;

- организационная принадлежность и местоположение.

Организации необходимо инсталлировать SSL-сертификат на веб-сервер, чтобы установить безопасный сеанс с браузерами, после чего весь передаваемый трафик будет безопасным.

Когда сертификат успешно установлен, протокол приложения изменится на HTTPS, где «S» означает «безопасный». В зависимости от типа сертификата, браузер будет показывать значок замка или зеленую полосу при посещении сайта, содержащего сертификат SSL.

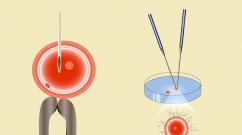

Как работает SSL-сертификат?

Что такое SSL и за что отвечает эта технология? Сертификаты используют криптографию с открытым ключом, которая использует защиту из двух ключей, которые являются длинными строками произвольно сгенерированных чисел. Один из них именуется закрытым ключом, а второй — открытым, который известен серверу и доступен. Его можно использовать для шифрования любого сообщения. Если Пользователь №1 отправит сообщение Пользователю №2, он заблокирует его с помощью открытого ключа, но единственный способ дешифрования — разблокировка с помощью частного ключа Пользователя №2. Если хакер перехватывает сообщение до получения адресатом, он видит только криптографический код, который невозможно взломать.

Зачем нужен сертификат SSL?

SSL-сертификаты защищают конфиденциальную информацию (данные о кредитной карте, имена пользователей и пароли). Также выполняют следующий функционал:

- Обеспечивает безопасность контента между серверами.

- Увеличивает рейтинг в поисковой системе Google.

- Повышает доверие клиентов.

- Улучшает коэффициент конверсии.

Сертификаты SSL должны быть выданы из доверенного центра сертификации. Браузеры, ОС и мобильные гаджеты поддерживают список доверенных корневых сертификатов, которые должны присутствовать на машине конечного пользователя. Если сертификат не является доверенным, браузер будет предоставлять недоверенные сообщения об ошибках SSL конечному пользователю. В случае e-commerse такие сообщения о сбоях приводят к немедленному недоверию к веб-сайту, а организация рискуют потерять бизнес и доверие у большинства потребителей.

Центры сертификации

Компания GlobalSign известна как доверенный центр сертификации. Это обусловлено тем, что поставщики браузеров и операционные системы доверяют GlobalSign как законному центру сертификации, выдающему надежные SSL-сертификаты.

GlobalSign была основана в 1996 г. в Европе и остается одним из самых авторитетных центров сертификации в мире.

Цели использования сертификатов

Что такое SSL и каковы причины их применения? SSL является основой безопасного Интернета и защищает конфиденциальную информацию. MTS SSL обеспечивает конфиденциальность, критическую безопасность и целостность данных как для веб-сайтов, так и для личной информации пользователей.

Основная причина применения сертификации SSL состоит в том, чтобы хранить конфиденциальные данные, отправленные через сеть, в зашифрованном виде, чтобы прочесть ее мог исключительно получатель без доступа третьих лиц. Это важно, потому что информация, которую вы отправляете в Интернете, передается с компьютера на компьютер, чтобы добраться до целевого сервера. Любой компьютер, находящийся между вами и сервером, может видеть ваши номера кредитных и дебетовых карт, имена пользователей и пароли и другую конфиденциальную информацию, если он не зашифрован сертификатом. Когда используется SSL-protocol, информация становится абсолютно нечитаемой для всех пользователей, за исключением серверной части, на которую отправляется информация.

SSL обеспечивает аутентификацию

В дополнение к шифрованию сертификат SSL также обеспечивает аутентификацию. Это означает, что вы можете быть уверены, что отправляете информацию на нужный сервер. Почему это важно? Характер Интернета означает, что клиенты часто будут отправлять информацию через несколько компьютеров. Любой из этих ПК может фальсифицировать ваш веб-сайт. Этого можно избежать только с помощью надлежащей инфраструктуры открытого ключа и получения сертификата от надежного поставщика.

Почему провайдеры SSL важны?

Доверенные поставщики GWS RD SSL будут выдавать сертификат только проверенной компании, прошедшей несколько этапов проверок. Некоторые типы сертификатов, например EV SSL Certificates, требуют большей проверки, чем другие. Производители веб-браузеров проверяют, что поставщики RD SSL следуют определенным практикам и были проверены сторонним разработчиком, используя такой стандарт, как WebTrust.

SSL обеспечивает доверие

Веб-браузеры формируют визуальные сигналы, такие как значок блокировки или зеленая полоска, чтобы посетители знали, когда их соединение защищено.

HTTPS также защищает от фишинговых атак. Фишинг-адрес электронной почты отправляется преступником, который выдает свой ресурс за ваш сайт. Обычно письмо содержит ссылку на свой собственный сайт и использует атаку «человек в середине» для использования собственного доменного имени.

SSL требуется для соответствия требованиям PCI

Чтобы принять информацию о кредитной карте на своем веб-сайте, вы должны пройти определенные проверки, которые показывают, что вы соблюдаете стандарты индустрии платежных карт (PCI). Одно из требований - правильно использовать SSL-сертификат.

Недостатки

Есть ли недостатки в использовании сертификатов SSL? Стоимость — очевидный недостаток. Поставщикам необходимо построить надежную инфраструктуру и подтвердить свои данные. Высокая стоимость решения была снижена благодаря усилению конкуренции в отрасли и появлению таких поставщиков, как Let"s Encrypt.

Производительность — еще один недостаток SSL. Поскольку информация, которую вы отправляете, должна быть зашифрована сервером, требуется больше ресурсов на ее обработку. Разница в производительности заметна только для веб-сайтов с очень большим количеством посетителей и может быть сведена к минимуму с помощью специального оборудования.

В целом недостатки использования SSL немногочисленны, и преимущества намного перевешивают их. Правильное использование SSL-сертификатов поможет защитить клиентов и повысить доверие к ресурсу.

Протокол обеспечивает конфиденциальность обмена данными между клиентом и сервером, использующими TCP/IP, причём для шифрования используется асимметричный алгоритм с открытым ключом . При шифровании с открытым ключом используются два ключа, открытый и секретный, причем любой из них может использоваться для шифрования сообщения. Если для шифрования сообщения был использован открытый ключ, то для расшифровки должен использоваться секретный, и наоборот. В такой ситуации возможны два способа использования ключей. Во-первых, сторона, хранящая в тайне секретный ключ и опубликовавшая открытый, может принимать от противоположной стороны сообщения, зашифрованные открытым ключом, которые не может прочитать никто, кроме нее (ведь для расшифровки требуется секретный ключ, известный только ей). Во-вторых, с помощью закрытого ключа сторона-обладатель закрытого ключа может создавать зашифрованные сообщения, которые может прочесть кто угодно (ведь для расшифровки нужен открытый ключ, доступный всем), но при этом прочитавший может быть уверен, что это сообщение было создано стороной-обладателем секретного ключа.

Описание

Протокол SSL состоит из двух подпротоколов: протокол SSL записи и рукопожатия. Протокол SSL записи определяет формат, используемый для передачи данных. Протокол SSL включает рукопожатие с использованием протокола SSL записи для обмена сериями сообщений между сервером и клиентом во время установления первого соединения. Для работы SSL требуется, чтобы на сервере имелся SSL-сертификат .

SSL предоставляет канал, имеющий 3 основных свойства:

- Аутентификация. Сервер всегда аутентифицируется, в то время как клиент аутентифицируется в зависимости от алгоритма.

- Целостность. Обмен сообщениями включает в себя проверку целостности.

- Конфиденциальность канала. Шифрование используется после установления соединения и используется для всех последующих сообщений.

В протоколе SSL все данные передаются в виде записей-объектов, состоящих из заголовка и передаваемых данных. Передача начинается с заголовка. Заголовок содержит либо два, либо три байта кода длины. Причём, если старший бит в первом байте кода равен единице, то запись не имеет заполнителя и полная длина заголовка равна двум байтам, иначе запись содержит заполнитель и полная длина заголовка равна трём байтам. Код длины записи не включает в себя число байт заголовка. Длина записи 2-байтового заголовка:

RecLength = ((byte[ 0 ] & 0x7F ) << 8 ) | byte[ 1 ] ;

Здесь byte и byte - первый и второй полученные байты. Длина записи 3-байтового заголовка:

RecLength = ((byte[ 0 ] & 0x3F ) << 8 ) | byte[ 1 ] ; Escape = (byte[ 0 ] & 0x40 ) != 0 ; Padding = byte[ 2 ] ;

Здесь Padding определяет число байтов, добавленных отправителем к исходному тексту, для того, чтобы сделать длину записи кратной размеру блока шифра, при использовании блочного шифра.

Теперь отправитель «заполненной» записи добавляет заполнитель после имеющихся данных и шифрует всё это. Причем, содержимое заполнителя никакой роли не играет. Из-за того, что известен объём передаваемых данных, заголовок может быть сформирован с учетом Padding.

В свою очередь получатель записи дешифрует все поля данных и получает полную исходную информацию. Затем производится вычисление значения RecLength по известному Padding, и заполнитель из поля данных удаляется. Данные записи SSL состоят из 3 компонент:

- MAC_Data - (Message Authentication Code) - код аутентификации сообщения

- Padding_Data - данные заполнителя

- Actual_Data[N] - реальные данные

Когда записи посылаются открытым текстом, очевидно, что никакие шифры не используются. Тогда длина Padding_Data и MAC_Data равны нулю. При использовании шифрования Padding_Data зависит от размера блока шифра, а MAC_Data зависит от выбора шифра. Пример вычисления MAC_Data:

MacData = Hash(Secret, Actual_Data, Padding_Data, Sequence_Number) ;

Значение Secret зависит от того, кто (клиент или сервер) посылает сообщение. Sequence_Number - счётчик, который инкрементируется как сервером, так и клиентом. Здесь Sequence_Number представляет собой 32-битовый код, передаваемый хэш-функции в виде 4 байт, причём, первым передаётся старший байт. Для MD2, MD5 MAC_Size равен 16 байтам (128 битам). Для 2-байтового заголовка максимальная длина записи равна 32767 байтов, а для 3-байтного заголовка - 16383 байтов.

История и развитие

Протокол SSL был изначально разработан компанией Netscape. Версия протокола 1.0 публично не выпускалась. Версия 2.0 была выпущена в феврале 1995 года, но «содержала много недостатков по безопасности, которые, в конечном счёте, привели к созданию версии 3.0», которая была выпущена в 1996 году. Тем самым версия SSL 3.0 послужила основой для создания протокола TLS 1.0, стандарт протокола Internet Engineering Task Force (IETF) впервые был определен в RFC 2246 в январе 1999 года. Visa, Master Card, American Express и многие другие организации, работающие с интернет деньгами, имеют лицензию на использование протокола SSL для коммерческих целей в сети Интернет.

SSL работает модульным способом. Тем самым SSL расширяемо в соответствии с проектом о поддержке прямой и обратной совместимости и переговорам между соединениями в одноранговой сети.

Применение

Значительное использование протокола SSL привело к формированию протокола HTTPS (Hypertext Transfer Protocol Secure), поддерживающего шифрование. Данные, которые передаются по протоколу HTTPS , «упаковываются» в криптографический протокол SSL или TLS , тем самым обеспечивая защиту этих данных. Такой способ защиты широко используется в мире Веб для приложений, в которых важна безопасность соединения, например в платёжных системах. HTTPS поддерживается всеми браузерами. В отличие от HTTP , для HTTPS по умолчанию используется TCP -порт 443.

Изначально виртуальные частные сети (VPN) на основе SSL разрабатывались как дополнительная и альтернативная технология удалённого доступа на основе IPsec VPN. Однако, такие факторы, как достаточная надёжность и дешевизна сделали эту технологию привлекательной для организации VPN. Также SSL получил широкое применение в электронной почте.

Основные цели протокола в порядке приоритетности

- Криптографическая безопасность: SSL устанавливает безопасное соединение между двумя сторонами.

- Совместимость: Программисты, независимо друг от друга могут создавать приложения, использующие SSL, которые впоследствии будут способны успешно обмениваться криптографическими параметрами без всякого знания кода чужих программ.

- Расширяемость: SSL стремится обеспечить рабочее пространство, в котором новые открытые ключи и трудоемкие методы шифрования могут быть включены по мере необходимости.

- Относительная эффективность: работа протокола на основе SSL требует больших скоростей от CPU, в частности для работы с открытыми ключами. По этой причине SSL протокол был включен в необязательную сессию схемы кеширования для уменьшения числа соединений, которые необходимо устанавливать с нуля. Кроме того, большое внимание уделяется тому, чтобы уменьшить сетевую активность.

Аутентификация и обмен ключами

SSL поддерживает 3 типа аутентификации:

- аутентификация обеих сторон (клиент - сервер),

- аутентификация сервера с неаутентифицированным клиентом

- полная анонимность.

Всякий раз, когда сервер аутентифицируется, канал безопасен против попытки перехвата данных между веб-сервером и браузером, но полностью анонимная сессия по своей сути уязвима к такой атаке. Анонимный сервер не может аутентифицировать клиента. Если сервер аутентифицирован, то его сообщение сертификации должно обеспечить верную сертификационную цепочку, ведущую к приемлемому центру сертификации. Проще говоря, аутентифицированный клиент должен предоставить допустимый сертификат серверу. Каждая сторона отвечает за проверку того, что сертификат другой стороны еще не истек и не был отменен. Главная цель процесса обмена ключами - это создание секрета клиента (pre_master_secret), известного только клиенту и серверу. Секрет (pre_master_secret) используется для создания общего секрета (master_secret). Общий секрет необходим для того чтобы создать сообщение для проверки сертификата, ключей шифрования, секрета MAC (message authentication code) и сообщения «finished». При посылке верного сообщения «finished», тем самым стороны докажут что они знают верный секрет (pre_master_secret).

Анонимный обмен ключами

Полностью анонимная сессия может быть установлена при использовании алгоритма RSA или Диффи-Хеллмана для создания ключей обмена. В случае использования RSA клиент шифрует секрет (pre_master_secret) с помощью открытого ключа несертифицированного сервера. Открытый ключ клиент узнает из сообщения обмена ключами от сервера. Результат посылается в сообщении обмена ключами от клиента. Поскольку перехватчик не знает закрытого ключа сервера, то ему будет невозможно расшифровать секрет (pre_master_secret). При использовании алгоритма Диффи-Хеллмана открытые параметры сервера содержатся в сообщении обмена ключами от сервера, и клиенту посылают в сообщении обмена ключами. Перехватчик, который не знает приватных значений, не сможет найти секрет (pre_master_secret).

Обмен ключами при использовании RSA и аутентификация

В этом случае обмен ключами и аутентификация сервера может быть скомбинирована. Открытый ключ также может содержаться в сертификате сервера или может быть использован временный ключ RSA , который посылается в сообщении обмена ключами от сервера. Когда используется временный ключ RSA, сообщения обмена подписываются server’s RSA или сертификат DSS. Сигнатура включает текущее значение сообщения Client_Hello.random, таким образом старые сигнатуры и старые временные ключи не могут повторяться. Сервер может использовать временный ключ RSA только однажды для создания сессии. После проверки сертификата сервера клиент шифрует секрет (pre_master_secret) при помощи открытого ключа сервера. После успешного декодирования секрета (pre_master_secret) создается сообщение «finished», тем самым сервер демонстрирует, что он знает частный ключ соответствующий сертификату сервера.

Когда RSA используется для обмена ключами, для аутентификации клиента используется сообщение проверки сертификата клиента. Клиент подписывается значением, вычисленным из master_secret и всех предшествующих сообщений протокола рукопожатия. Эти сообщения рукопожатия включают сертификат сервера, который ставит в соответствие сигнатуре сервера, сообщение Server_Hello.random, которому ставит в соответствие сигнатуру текущему сообщению рукопожатия.

Обмен ключами при использовании Diffie-Hellman и аутентификация

В этом случае сервер может также поддерживать содержащий конкретные параметры алгоритм Диффи-Хеллмана или может использовать сообщения обмена ключами от сервера для посылки набора временных параметров подписанных сертификатами DSS или RSA. Временные параметры хэшируются с сообщением hello.random перед подписанием, для того чтобы злоумышленник не смог совершить повтор старых параметров. В любом случае клиент может проверить сертификат или сигнатуру, для уверенности, что параметры принадлежат серверу.

Если клиент имеет сертификат, содержащий параметры алгоритма Diffie-Hellman , то сертификат также содержит информацию требуемую для того чтобы завершить обмен ключами. Заметим, что в этом случае клиент и сервер должны будут сгенерировать те же Diffie-Hellman результаты (pre_master_secret), каждый раз когда они устанавливают соединение. Для того чтобы предотвратить остановку секрета (pre_master_secret) в памяти компьютера на время дольше, чем необходимо, секрет должен быть переведен в общий секрет (master_secret) настолько быстро, на сколько это возможно. Параметры клиента должны быть совместимы с теми, которые поддерживает сервер для того, чтобы работал обмен ключами.

Протокол записи (Record Layer)

Протокол записи - это уровневый протокол. На каждом уровне сообщения включают поля для длины, описания и проверки. Протокол записи принимает сообщения, которые нужно передать, фрагментирует данные в управляемые блоки, разумно сжимает данные, применяя MAC (message authentication code), шифрует и передаёт результат. Полученные данные он расшифровывает, проверяет, распаковывает, собирает и доставляет к более верхним уровням клиента.

Существует четыре протокола записи: протокол рукопожатия (handshake protocol), протокол тревоги (alert protocol), протокол изменения шифра (the change cipher spec protocol), протокол приложения (application data protocol). Если SSL реализация получает тип записи, который ей неизвестен, то эта запись просто игнорируется. Любой протокол созданный для использования совместно с SSL должен быть хорошо продуман, так как будет иметь дело с атаками на него. Заметим, что из-за типа и длины записи, протокол не защищен шифрованием. Внимание следует уделить тому, чтобы минимизировать трафик.

Протокол рукопожатия (handshake)

SSL клиент и сервер договариваются об установлении связи с помощью процедуры рукопожатия. Во время рукопожатия клиент и сервер договариваются о различных параметрах, которые будут использованы, чтобы обеспечить безопасность соединения.

- Рукопожатие начинается тогда, когда клиент подключается к SSL серверу. Запрос безопасного соединения представляет собой список поддерживаемых шифров и хэш-функций.

- Из этого списка сервер выбирает самый сильный шифр и хэш-функцию, которую он также поддерживает, и уведомляет клиентов о принятом решении.

- Сервер отсылает это решение в виде цифрового сертификата. Сертификат, обычно, содержит имя сервера, доверенный Центр Сертификации, и открытый ключ шифрования сервера. Клиент может связаться с сервером, который выдал сертификат (доверенного центра сертификации, выше) и убедиться, что сертификат является подлинным прежде чем продолжить.

- Для того, чтобы сгенерировать ключи сеанса, используется безопасное соединение. Клиент шифрует случайное число с помощью открытого ключа (ОК) сервера и отправляет результат на сервер. Только сервер в состоянии расшифровать его (с его закрытым ключом (ЗК)), и только этот факт делает ключи скрытыми от третьей стороны, так как только сервер и клиент имели доступ к этим данным. Клиент знает открытый ключ и случайное число, а сервер знает закрытый ключ и (после расшифровки сообщения клиента) случайное число. Третья сторона, возможно, знает только открытый ключ, если закрытый ключ не был взломан.

- Из случайного числа обе стороны создают ключевые данные для шифрования и расшифровывания.

На этом рукопожатие завершается, и начинается защищенное соединение, которое зашифровывается и расшифровывается с помощью ключевых данных. Если любое из перечисленных выше действий не удается, то рукопожатие SSL не удалось, и соединение не создается.

Протокол изменения параметров шифрования (The Change Cipher Spec Protocol)

Он существует для сигнализации перехода в режим шифрования. Протокол содержит единственное сообщение, которое зашифровано и сжато при текущем установленном соединении. Сообщение состоит только из одного бита со значением 1.

Struct { enum { change_cipher_spec(1 ) , (255 ) } type; } ChangeCipherSpec;

Сообщение изменения шифра посылается и клиентом и сервером для извещения принимающей стороны, что последующие записи будут защищены в соответствии с новым договоренным CipherSpec и ключами. Принятие этого сообщения заставляет получателя отдать приказ уровню записи незамедлительно копировать состояние отложенного чтения в состояние текущего чтения. Сразу после послания этого сообщения, тот кто послал должен отдать приказ уровню записи перевести режим отложенной записи в режим текущей записи. Сообщение изменения шифра посылается во время рукопожатия, после того как параметры защиты были переданы, но перед тем как будет послано сообщение ‘finished’.

Протокол тревоги (Alert Protocol)

Один из типов проверки, поддерживаемых в протоколе SSL записи, - это протокол тревоги. Сообщение тревоги передаёт трудности, возникшие в сообщении, и описание тревоги. Сообщение тревоги с критическим уровнем незамедлительно прерывает соединение. В этом случае другие соединения, соответствующие сессии, могут быть продолжены, но идентификатор сессии должен быть признан недействительным. Как и другие сообщения, сообщение тревоги зашифровано и сжато, как только указано текущее состояние соединения.

Протокол приложения (Application Data Protocol)

Сообщение приложения данных работает на уровне записи. Он фрагментируется, сжимается и шифруется на основе текущего состояния соединения. Сообщения считаются прозрачными для уровня записи.

Ошибки в протоколе SSL

В протоколе SSL обработка ошибок очень проста. Когда ошибка обнаружена, тот, кто её обнаружил, посылает об этом сообщение своему партнёру. Неустранимые ошибки требуют от сервера и клиента разрыва соединения. Протокол SSL определяет следующие ошибки:

- Unsupported_Certificate_Type_Error : такая ошибка возникает, когда клиент/сервер получает тип сертификата, который не поддерживается. Ошибка устранима (только для аутентификации клиента).

- No_Cipher_Error : ошибка возникает, когда сервер не может найти размер ключа или шифр, который поддерживается также и клиентом. Ошибка неустранима.

- Bad_Certificate_Error : такая ошибка возникает, когда сертификат считается принимающей стороной плохим. Это означает, что или некорректна подпись сертификата, или его значение некорректно. Ошибка устранима (только для аутентификации клиента).

- No_Certificate_Error : если послано сообщение Request_Certificate, то эта ошибка может быть прислана по причине того, что клиент не имеет сертификата. Ошибка устранима.

Атаки

Существует ряд атак, которые могут быть предприняты против протокола SSL. Однако SSL устойчив к этим атакам, при условии, что пользователь использует только доверенные сервера для обработки информации.

"Взлом" агентами ФБР SSL-соединений с помощью систем прослушки Carnivore и NarusInsight

Наиболее известный инцидент по массовому "взлому" информации защищенной SSL-протоколами был произведен агентами ФБР с помощью систем Carnivore и NarusInsight , что привело к судебному процессу от лица правозащитной организации Electronic Frontier Foundation против AT&T (подробнее в статье о NarusInsight), который установил данные комплексы для взлома криптографически защищенной информации.

Несмотря на высокий общественный резонанс в США данного дела и расследование на уровне конституционного комитета Палаты представителей (см. подробнее в статье Carnivore), технологически взлом протокола SSL агентами ФБР не производился. Carnivore и NarusInsight были установле в самом ЦОД , где находились сервера ведущие SSL-соединенения с удаленными клиентами. NarusInsight полностью восстановил зашифрованную информацию путем прослушивания не SSL-соединения, а внутреннего траффика между серверами приложений внутри самого ЦОД , уже после того как данные поступившие по SSL была расшифрованы сами сервером их принявшим от внешних пользователей.

Тем не менее, указанный инцидент показал, что SSL не может являться надежным средством криптозащиты данных серверов в Интернет покуда спецслужбы устанавливают системы прослушивания в ЦОД такие как NarusInsight или СОРМ-2 . Любой вид криптографии подразумевающий, что ключи от шифров находятся у сервера-получателя в ЦОД взламываются снифферами спецслужб в автоматическом режиме за счет внедрения их в самого получателя. Далее данные полностью реконструируются по процедурам, которые на данный момент регулируется и законодательными актами такими как "Патриотический акт ". Причем указанные законодательные акты запрещают вплоть до судебного преследования владельцов ЦОД удаление снифферов спецслужб из внутренней части серверов-получателей. С учетом наличия данных систем, SSL-протокол может защищать только соединение двух пользователей в Интернет, но не защищает от спецслужб любое SSL-соединение с внешним Web-сайтом.

Раскрытие шифров

Как известно, SSL зависит от различных криптографических параметров. Шифрование с открытым ключом RSA необходимо для пересылки ключей и аутентификации сервера/клиента. Однако в качестве шифра используются различные криптографические алгоритмы. Таким образом, если осуществить успешную атаку на эти алгоритмы, то SSL не может уже считаться безопасным. Атака на определенные коммуникационные сессии производится записью сессии, и потом, в течение долгого времени подбирается ключ сессии или ключ RSA.

Злоумышленник посередине

Также известна как MitM (Man-in-the-Middle) атака. Предполагает участие трех сторон: сервера, клиента и злоумышленника, находящегося между ними. В данной ситуации злоумышленник может перехватывать все сообщения, которые следуют в обоих направлениях, и подменять их. Злоумышленник представляется сервером для клиента и клиентом для сервера. В случае обмена ключами по алгоритму Диффи-Хелмана данная атака является эффективной, так как целостность принимаемой информации и ее источник проверить невозможно. Однако такая атака невозможна при использовании протокола SSL, так как для проверки подлинности источника (обычно сервера) используются сертификаты, заверенные центром сертификации.

Атака будет успешной, если:

- Сервер не имеет подписанного сертификата.

- Клиент не проверяет сертификат сервера.

- Пользователь игнорирует сообщение об отсутствии подписи сертификата центром сертификации или о несовпадении сертификата с кэшированным.

Данный вид атаки можно встретить в крупных организациях, использующих межсетевой экран Forefront TMG компании Microsoft. В данном случае "злоумышленник" находится на границе сети организации и производит подмену оригинального сертификата своим. Данная атака становится возможной благодаря возможности указать в качестве доверенного корневого центра сертификации сам Forefront TMG. Обычно подобная процедура внедрения проходит прозрачно для пользователя за счет работы корпоративных пользователей в среде Active Directory. Данное средство может использоваться как для контроля за передаваемой информацией, так и в целях похищения личных данных, передаваемых с помощью защищенного соединения HTTPS.

Наиболее спорным становится вопрос информированности пользователя о возможности перехвата данных, т.к. в случае подмены корневого сертификата никаких сообщений безопасности выводиться не будет и пользователь будет ожидать конфиденциальности передаваемых данных. Кроме того, при использовании Forefront TMG в качестве SSL-прокси возникает возможность проведения второй MitM-атаки на стороне интернета, т.к. оригинальный сертификат не будет передан пользователю, а Forefront TMG может быть настроен на прием и последующую подмену самоподписанных или отозванных сертификатов. Для защиты от подобной атаки необходимо полностью запретить работу с веб-серверами, чьи сертификаты содержат какие-либо ошибки, что безусловно приведет к невозможности работы по протоколу HTTPS со множеством сайтов.

Атака отклика

Злоумышленник записывает коммуникационную сессию между сервером и клиентом. Позднее, он пытается установить соединение с сервером, воспроизводя записанные сообщения клиента. Но SSL отбивает эту атаку при помощи особого уникального идентификатора соединения (ИС). Конечно, теоретически третья сторона не в силах предсказать ИС, потому что он основан на наборе случайных событий. Однако, злоумышленник с большими ресурсами может записать большое количество сессий и попытаться подобрать «верную» сессию, основываясь на коде nonce, который послал сервер в сообщение Server_Hello. Но коды nonce SSL имеют, по меньшей мере, длину 128 бит, а значит, злоумышленнику необходимо записать кодов nonce, чтобы получить вероятность угадывания 50 %. Но достаточно большое число, что делает эти атаки бессмысленными.

Атака против протокола рукопожатия

Злоумышленник может попытаться повлиять на обмен рукопожатиями для того, чтобы стороны выбрали разные алгоритмы шифрования, а не те, что они выбирают обычно. Из-за того, что многие реализации поддерживают 40-битное экспортированное шифрование, а некоторые даже 0-шифрование или MAC-алгоритм, эти атаки представляют большой интерес.

Для такой атаки злоумышленнику необходимо быстро подменить одно или более сообщений рукопожатия. Если это происходит, то клиент и сервер вычислят различные значения хэшей сообщения рукопожатия. В результате чего стороны не примут друг от друга сообщения Finished . Без знания секрета злоумышленник не сможет исправить сообщение Finished , поэтому атака может быть обнаружена.

Все сайты по умолчанию используют протокол HTTP для получения и передачи информации. Он применяется для отображения HTML-страниц, тех самых, что видит каждый пользователь, заходя по адресу сайта. Особенность HTTP в том, что он не хранит никакой информации о том, был ли посетитель на сайте раньше или нет. Это ускоряет загрузку сайта, но при этом нет практически никакой безопасности. В результате появился протокол HTTPS — (Secure HyperText Transfer Protocol).

«Безопасный HTTP» специально разработали для обмена конфиденциальной информацией — паролями, персональными данными, банковскими реквизитами. Такие данные необходимо передавать по безопасному каналу, чтобы третьи лица не могли перехватить их или взломать сайт.

Поскольку HTTP и HTTPS очень схожи между собой, пользователь разницу не чувствует. Но HTTPS обладает дополнительным уровнем защиты, используя специальный протокол для шифрования данных — SSL. HTTPS отвечает за то, чтобы данные были переданы в полном объеме, без потерь. SSL-протокол обрабатывает передаваемую информацию и шифрует ее от злоумышленников. Действуя «сообща», HTTPS и SSL надежно защищают данные от взлома и утечки. Google фиксирует это важное отличие от HTTP и проверяет его при отображении сайта в поиске.

Если сайт не защищен SSL-сертификатом, то в строке браузера Google Chrome, рядом с адресом появится отметка «Не защищено». Она предупреждает пользователя, что небезопасно оплачивать услуги на сайте, отправлять персональные данные через формы и даже ставить лайки и делать репосты в соцсетях.

Что хочет Google?

Google заботится о своих пользователях и хочет, чтобы сайты, по которым попадает клиент из поиска, были надежно защищены и безопасны для использования. Для этого поисковик запрашивает у сайта специальный SSL-сертификат. Получить его можно, обратившись в специальные организации, которые выступают в качестве доверительной стороны между клиентом и сайтом. Наличие сертификата серьезно влияет на выдачу сайта в поиске и получить его нужно даже если компания не занимается обработкой персональных данных пользователей.

Если сайт не защищен SSL-сертификатом, то постепенно он начнет терять свои позиции в поиске Google. Отсутствие HTTPS-протокола говорит пользователям и поисковику, что безопасность данных будет под угрозой, а значит, отображать сайт на первых страницах результатов поиска и переходить на него нельзя. Кроме этого, в строке браузера Google Chrome, рядом с адресом появится отметка «Не защищено». Она предупредит пользователя, что небезопасно оплачивать услуги на сайте, отправлять персональные данные через формы и даже ставить лайки и делать репосты в соцсетях.

Каким типам сайтов нужен SSL?

- интернет-магазинам;

- сайтам с личным кабинетом;

- сайтам, где есть формы связи, собирающие контакты и т.п;

- а если коротко — всем.

Как отсутствие SSL-сертификата повлияет на сайт?

Очень негативно. Фактически, сертификат сайта — его «паспорт» в интернете. Может ли гражданин полноценно существовать без паспорта?

- Google будет серьезно понижать сайты без SSL-сертификата в своей поисковой выдаче. Каким бы крупным не был сайт, отсутствие безопасной связи с посетителями считается поисковым гигантом серьезным недочетом, из-за которого продвигать сайт в ТОПе нельзя. Он уйдет с первых страниц поиска.

- Ваша компания будет считаться ненадежной. Надпись «Не защищено» заставит потенциальных клиентов с подозрением относиться к вашему бизнесу или проекту и негативно воспринимать просьбу отправить персональные данные через формы обратной связи.

- Все крупные и популярные сервисы отказываются работать с сайтами без HTTPS, к примеру, Яндекс Касса.

- Сайт будет выглядеть подозрительно . Отсутствие защищенного канала для передачи данных не дает гарантии, что сообщение не изменилось в процессе доставки, пользователь настоящий, а общение клиента с менеджером конфиденциально.

- Принесет репутационные потери — небезопасный сайт пользователи оценят как недействительный, а компанию — фиктивной или ненадежной. SSL-сертификат подтверждает, что бизнес легальный, компания действительно существует и корректно взаимодействует с клиентами.

Что делать?

Установить SSL-сертификат.

Клиентам компании WebCanape доступна услуга установка SSL-сертификатов, с помощью которых сохранится репутация компании и сайта.

При заказе нового сайта, оплате доменного имени и хостинга через WebCanape — установка и обслуживание SSL-сертификата в течение первого года — бесплатно.

Как это работает?

SSL-сертификат — специальный протокол связи, проверяющий подлинность и шифрующий данные между пользователем и веб-сайтом. Злоумышленники не взломают и не украдут персональную информацию, платежные сведения и другие данные — расшифровать информацию можно только с помощью специального генерируемого ключа, уникального для каждого пользователя.

Существует три типа сертификатов: «начальный», «бизнес» и «расширенного уровня». Какие они?

- DV-сертификаты (DomainSSL) — доступны частным лицам и организациям, подтверждает права на доменное имя. Самые простые и дешевые.

- OV-сертификаты (OrganizationSSL) — подтверждают существование доменного имени и компании, владеющей сайтом.

- EV-сертификаты (ExtendedSSL) — самый престижный тип сертификатов, вызывающий максимальное доверие пользователей. Адресная строка при открытии сайта с таким сертификатом становится зеленой, подписывается название магазина или организации. Это выделяет компанию на фоне конкурентов, не оставляя тени сомнения в надежности бизнеса.

Обратите внимание на дополнительные опции SSL-сертификатов

Кроме сертификата, есть «печать доверия» или «логотип доверия». Это изображение с логотипом центра сертификации, демонстрирующее факт проверки сайта. Ее ставят вместе с сертификатом, чтобы продемонстрировать, что сайт был проверен и надежно защищен. Существует два вида:

- Статическая печать. Для недорогих сертификатов, отображает информацию сертификационного центра. По клику на картинку открывается сайт центра, где компания проходила проверку.

- Динамическая печать . При наведении открывает окошко с подробностями о компании и SSL-сертификате.

Некоторые сертификаты не просто защищают домен сайта. К примеру:

- WC (WildCard) — защищает домен и поддомены, вплоть до третьего уровня (smolensk.shop.test.ru);

- MD (Multidomain, SAN) — защищает до 100 доменов (shop.ru, domain.ru, smolensk.ru);

- IDN (Internationalized Domain Name) — для корректной защиты национальных доменов, в том числе, кириллических адресов (тест.рф);

- SGC (Server Gated Cryptography) — помогает повысить безопасность клиентов, использующих старые браузеры. Это особенно важно, к примеру, для сайтов госструктур.

С первого взгляда выглядит сложно, поэтому расскажем подробнее, что купить, чтобы все было хорошо.

Алгоритм выбора SSL-сертификата для сайта

Шаг 1. Определите особенности сайта

- Если 1 латинский домен и поддомен www, то выбирайте практически любой сертификат

- Если нужна защита поддоменов, то выбирайте сертификат с пометкой Wildcard

- Если у вас много сайтов и хотите защитить всех одним сертификатом, то правильным выбором станут SAN или Multi-Domain сертификаты

- Если у вас кириллистический домен, то берите IDN-сертификат

- В случае кириллического домена с поддоменами — Wildcard+IDN

Шаг 2. Домен оформлен на физическое или юридическое лицо?

- Домен оформлен на физлицо — можно покупать только DV-сертификат (начального уровня)

- Домен оформлен на юридическое лицо — покупайте любой сертификат

Шаг 3. Насколько крупный сайт?

- Если проект небольшой, а сайт информационный, нужно дешево и просто — выбирайте DV-сертификат, подойдет и для поисковиков, и для безопасного соединения

- В случае интернет-магазина, государственного учреждения или корпоративного сайта организации, желательно выбрать SSL-сертификат бизнес-уровня. Он выделит вас среди конкурентов, обезопасит сделки с клиентами и надежно защитит данные

- Крупный интернет-магазин, финансовые организации, корпоративные порталы и десятки конкурентов на рынке? Необходим расширенный SSL-сертификат

Доступные для покупки сертификаты в WebCanape

- GlobalSign AlphaSSL . Выдается очень быстро, доступен физлицам и организациям, защищает поддомены, но не поддерживает кириллические адреса. Совместим со всеми браузерами и мобильными устройствами, имеет бесплатный значок AlphaSSL. Без технической поддержки. Отличный базовый вариант для простых проектов.

- GlobalSign DomainSSL . Очень популярный в Интернете SSL-сертификат, подтверждающий права на домен. Кроме тех параметров, что уже перечислены в AplhaSSL, содержит имя домена, значок аутентичности, его установка возможна на бесконечное число серверов.

- GlobalSign OrganizationSSL . Доступен только юридическим лицам, поддерживает кириллические адреса и подтверждает как домен, так и легальность компании. Название организации отображается на значке и в сертификате.

- GlobalSign ExtendedSSL. Высочайший класс защиты. При заходе на сайт адресная строка подсвечивается зеленым, отображается название организации. Серьезно повышает доверие клиентов и посетителей сайта, что как следствие — повысит продажи товаров и услуг. Оформляется только на юридическое лицо.

- Comodo PositiveSSL . Один из самых дешевых SSL-сертификатов на рынке, не требует документов о владении доменом, логотип безопасности бесплатен. Поддерживает кириллицу. Подходит только для базовых проектов.

- Comodo EssentialSSL. Практически полный аналог Comodo PositiveSSL с длинным ключом шифрования (до 2048 бит) и печатью сертификации Comodo. Подходит только для базовых проектов.

|  |

На начальном этапе мы рекомендуем установить сертификат GlobalSign DomainSSL от Reg.ru. Если вы клиент нашего хостинга и покупали доменное имя через WebCanape, то сертификат дается на первый год в подарок, далее его продление будет стоить около 2500 руб. в год. Плюс переустановка на хостинг — 3000 руб. Однако этот сертификат не работает с кириллическими доменами и не защищает домены третьего уровня.

Мы достаточно часто рассказываем о разных технологиях: от систем хранения до резервного копирования . Помимо этого мы делимся собственным опытом оптимизации работы нашего IaaS-провайдера - говорим об управленческих аспектах и возможностях для улучшения usability сервиса .

Сегодня мы решили затронуть тему безопасности и поговорить об SSL. Всем известно, что сертификаты обеспечивают надежное соединение, а мы разберёмся в том, как именно это происходит, и взглянем на используемые протоколы.

SSL (secure sockets layer - уровень защищённых cокетов) представляет собой криптографический протокол для безопасной связи. С версии 3.0 SSL заменили на TLS (transport layer security - безопасность транспортного уровня), но название предыдущей версии прижилось, поэтому сегодня под SSL чаще всего подразумевают TLS.

Цель протокола - обеспечить защищенную передачу данных. При этом для аутентификации используются асимметричные алгоритмы шифрования (пара открытый - закрытый ключ), а для сохранения конфиденциальности - симметричные (секретный ключ). Первый тип шифрования более ресурсоемкий, поэтому его комбинация с симметричным алгоритмом помогает сохранить высокую скорость обработки данных.

Рукопожатие

Когда пользователь заходит на веб-сайт, браузер запрашивает информацию о сертификате у сервера, который высылает копию SSL-сертификата с открытым ключом. Далее, браузер проверяет сертификат, название которого должно совпадать с именем веб-сайта.Кроме того, проверяется дата действия сертификата и наличие корневого сертификата, выданного надежным центром сертификации. Если браузер доверяет сертификату, то он генерирует предварительный секрет (pre-master secret) сессии на основе открытого ключа, используя максимально высокий уровень шифрования, который поддерживают обе стороны.

Сервер расшифровывает предварительный секрет с помощью своего закрытого ключа, соглашается продолжить коммуникацию и создать общий секрет (master secret), используя определенный вид шифрования. Теперь обе стороны используют симметричный ключ, который действителен только для данной сессии. После ее завершения ключ уничтожается, а при следующем посещении сайта процесс рукопожатия запускается сначала.

Алгоритмы шифрования

Для симметричного шифрования использовались разные алгоритмы. Первым был блочный шифр DES, разработанный компанией IBM. В США его утвердили в качестве стандарта в 70-х годах. В основе алгоритма лежит сеть Фейстеля с 16-ю циклами. Длина ключа составляет 56 бит, а блока данных - 64.Развитием DES является алгоритм 3DES. Он создавался с целью совершенствования короткого ключа в алгоритме-прародителе. Размер ключа и количество циклов шифрования увеличилось в три раза, что снизило скорость работы, но повысило надежность.

Разговоры об отказе от SHA1 велись достаточно давно, но в конце февраля алгоритм был официально взломан . Исследователям удалось добиться коллизии хешей, то есть одинакового хеша для двух разных файлов, что доказало небезопасность использования алгоритма для цифровых подписей. Первая попытка была сделана еще в 2015, хотя тогда удалось подобрать только те сообщения, хеш которых совпадал. Сегодня же речь идет о целых документах.

Сертификаты бывают разные

Теперь, когда мы разобрались, что представляет собой протокол SSL/TLS и как происходит соединений на его основе, можно поговорить и о видах сертификатов.Domain Validation, или сертификаты с проверкой домена, подходят для некоммерческих сайтов, так как они подтверждают только веб-сервер, обслуживающий определенный сайт, на который был осуществлен переход. Этот вид сертификата самый дешевый и популярный, но не может считаться полностью безопасным, так как содержит только информацию о зарегистрированном доменном имени.

Organization Validation, или сертификаты с проверкой организации, являются более надежными, так как подтверждают еще регистрационные данные компании-владельца. Эту информацию юридическое лицо обязано предоставить при покупке сертификата, а удостоверяющий центр может связаться напрямую с компанией для подтверждения этой информации. Сертификат отвечает стандартам RFC и содержит информацию о том, кто его подтвердил, но данные о владельце не отображаются.

Extended Validation, или сертификат с расширенной проверкой, считается самым надежным. Собственно, зеленый замочек или ярлык в браузере означает как раз то, что у сайта есть именно такой сертификат. О том, как разные браузеры информируют пользователей о наличии сертификата или возникающих ошибках можно почитать .

Он нужен веб-сайтам, которые проводят финансовые транзакции и требуют высокий уровень конфиденциальности. Однако многие сайты предпочитают перенаправлять пользователей для совершения платежей на внешние ресурсы, подтвержденные сертификатами с расширенной проверкой, при этом используя сертификаты OV, которых вполне хватает для защиты остальных данных пользователей.

Кроме того, сертификаты могут различаться в зависимости от количества доменов, на которые они были выданы. Однодоменные сертификаты (Single Certificate) привязываются к одному домену, который указывается при покупке. Мультидоменные сертификаты (типа Subject Alternative Name, Unified Communications Certificate, Multi Domain Certificate) будут действовать уже для большего числа доменных имен и серверов, которые также определяются при заказе. Однако за включение дополнительных доменов, свыше определенной нормы, потребуется платить отдельно.

Что такое HTTPS?

Все наши запросы в Интернете представляют собой обмен данными. Информация от пользователя к серверу и обратно поступает по открытому протоколу передачи данных HTTP (HyperText Transfer Protocol). Он лежит в основе работы сети. Однако у HTTP есть недостаток — отсутствие защиты шифрованием. Из-за этого личная информация пользователей (пароли, номера банковских карт, паспортные данные) может быть украдена третьими лицами. Для защиты информации был внедрён HTTPS — протокол безопасного соединения.

При работе по HTTPS браузер пользователя и сервер обмениваются ключами. Сервер также отправляет сертификат, подтверждающий, что он является именно тем сервером, к которому обращался пользователь. Браузер устанавливает подлинность ключа . Если ключ не подделан, браузер пользователя и сервер доверяют друг другу и выбирают шифр на одну сессию (один сеанс обмена запросами и ответами), чтобы исключить возможность вмешательства третьих лиц.

Для чего нужен SSL-сертификат?

Чтобы ваш сайт работал по протоколу HТТPS, необходимо установить SSL-сертификат безопасности . После установки сертификата данные, которыми пользователи обмениваются с сервером, будут надёжно защищены от третьих лиц специальными ключами шифрования.

Все популярные браузеры поддерживают шифрованное соединение. Чтобы узнать, работает ли сайт по HTTPS, присмотритесь к URL в адресной строке. Если адрес начинается с https:// и перед ним отображается зелёный замок, разработчик сайта позаботился о безопасности пользовательских данных:

Где применяется HTTPS?

В настоящее время использование протокола HTTPS — признак хорошего тона. HTTPS демонстрирует посетителям сайта, что они могут без опасений оставлять на нём личную информацию и совершать транзакции. Также он служит для SEO-продвижения проекта — позволяет занять более высокую позицию в поисковой выдаче. Поисковые системы (Google, Яндекс и пр.) дорожат доверием аудитории и выше ранжируют сайты, которые работают через безопасное соединение.

- электронные платёжные системы и сайты магазинов;

- социальные сети и сайты, на которых пользователи оставляют личную информацию;

- ресурсы, для которых важна статусность.

Установка SSL-сертификата на сайт гарантирует:

- подлинность соответствия ресурса подписям в сертификате, что положительно сказывается на уровне доверия посетителей к вашему сайту;

- целостность передаваемой информации. На время передачи информации от сервера к браузеру гарантируется отсутствие изменений или потерь данных;

- конфиденциальность . За счёт использования 256-разрядного шифрования данных информация, передаваемая между вашим сервером и браузером посетителя, недоступна для просмотра и изменения посторонним лицам.

Как перейти с HTTP на HTTPS?

Если ваш сайт обслуживается на хостинге сайт, выполните следующие шаги:

- 1 Закажите SSL-сертификат или подключите бесплатный SSL-сертификат при регистрации домена или услуги хостинга в сайт. Подробнее о заказе SSL читайте в разделе .

- 2 Активируйте сертификат по соответствующей инструкции из раздела