Кибервойна и кибероружие. Россия запретит кибероружие и разработает схему поиска киберпреступников Кибероружие США – история и современность

АНБ полным ходом готовится к будущим цифровым войнам за полный контроль над миром посредством интернета, (говорится в документах, обнародованных Эдвардом Сноуденом). Я не смог не привести, заинтересовавшую меня, пусть не новую, но не менее актуальную статью, тем более нам есть чего опасаться от наших "западных партнёров" , а значит быть готовыми.

Российский след вируса Stuxnet

Я профессиональный программист и по образованию физик, так что все что изложено в этой статье не домыслы, я все это могу сделать сам, своими собственными ручонками. Да и информации по теме располагаю гораздо большей, чем могу изложить на этой, не профильной для меня информационной площадке.

Так что если будете возражать на форуме, подумайте кому вы возражаете. В этой теме я профессионал, так что внимайте с уважением.

Авария на Саяно-Шушенской ГЭС.

В современной России произошла катастрофа. В результате аварии энергоагрегата №2 Саяно-шушенской ГЭС 17 августа 2009года произошло разрушение машинного зала и полная остановка работы ГЭС, авария унесла 75 человеческих жизней.

Официально причина аварии в акте комиссии по расследованию обстоятельств аварии сформулирована так:

"Вследствие многократного возникновения дополнительных нагрузок переменного характера на гидроагрегат, связанных с переходами через не рекомендованную зону, образовались и развились усталостные повреждения узлов крепления гидроагрегата, в том числе крышки турбины. Вызванные динамическими нагрузками разрушения шпилек привели к срыву крышки турбины и разгерметизации водоподводящего тракта гидроагрегата."

Если переводить на понятный язык, то энергоагрегат (гидравлическая турбина соединенная с электрогенератором), разрушился из-за длительной работы в областях нагрузки на которых присутствуют резонансы электромеханической системы.

Сто лет тому назад, специалисты разобрались с ситуацией и сделали выводы, которым все следуют до сих пор, команду «расстроить шаг» никто и никогда уже не отменит.

А вот в нынешнее время с причинами не разобрались, и выводов не сделали.

Область резонансов в документе обтекаемо называется «не рекомендованной зоной». Чиновникам не хватило смелости даже назвать все своими именами, не то что сделать выводы. События между тем развивались далее.

Вирус Stuxnet

Stuxnet стал первым компьютерным вирусом, нанесшим вред физическим объектам. Из-за него в 2010 году вышли из строя многие центрифуги на ядерных объектах Ирана. Кибернападение на иранский завод по обогащению урана в Нетензе задержало развитие ядерной программы Ирана на несколько лет.

Военные аналитики признают, что Stuxnet стал новой вехой в развитии кибероружия. Из виртуального пространства оно перешло в реальность, так как атака подобного вируса поражает не информационные а физические, реально существующие объекты.

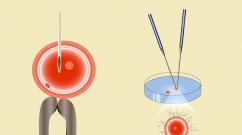

Разрушение центрифуг вирусом Stuxnet производилось методом резонанса электромеханической конструкции центрифуги. Объясню на пальцах, газовая центрифуга имеет быстровращающийся вал (20-50 тысяч оборотов в минуту), который крутит электромотор. Электромотором управляет контроллер, если этот контроллер перепрограммировать так, чтобы он периодически изменял частоту вращения вала центрифуги (у профессионалов называется «биения частоты»), то при определенных частотах «биения» система войдет в резонанс и подшипники оси вала и сам корпус центрифуги разрушится. Причем это будет выглядеть как обычная поломка не связанная с работой электроники и программ контроллера управления электромотором. Сначала будет повышаться вибрация, затем начинают откручиваться гайки крепления корпусных деталей, затем разбиваются подшипники и система в конце концов клинит и теряет герметичность.

Вирус Stuxnet, попадая на объект именно это и делал, перепрограммировал контроллер управления электромотором Simatic S7 таким образом, чтобы он выдавал напряжение с частотой биений, кратной резонансным частотам вращающегося вала центрифуги. Процесс нарастания амплитуды резонанса может длиться часами, если не днями, поэтому для обслуживающего персонала это выглядело как дефект конструкции самой центрифуги.

Иранцы так и не поняли, что их центрифуги разрушал вирус до тех пор, пока программисты из Белоруссии не обнаружили сам вирус и не разобрались с его функциональной нагрузкой. Только после этого вирус Stuxnet обрел мировую известность и Иран признал, что его ядерный объект целенаправленно атаковался на протяжении как минимум года именно этим кибероружием.

Что случилось на Саяно-шушенской ГЭС

Авария на втором гидроагрегате Саяно-шушенской ГЭС произошла из-за резонанса, как это было годом позже в Иране. И более того, можно утверждать что в резонанс оборудование было введено преднамеренно, используя методы реализованные в вирусе Stuxnet. Дело в том, что в момент аварии агрегатом управляла автоматика. Ручное управление для выдачи постоянной мощности было отключено и агрегат работал в режиме компенсаций пульсаций нагрузки в энергосистемы западной Сибири. При вводе в эксплуатацию оборудования проверяются резонансные частоты и в актах приемки указываются режимы в которых запрещается эксплуатация оборудования. Украинские специалисты в марте 2009 года сняли эти важнейшие параметры с второго агрегата (во время планового ремонта) куда и в какие руки эти данные попали неизвестно, но предположить можно.

Имея эти данные совсем не тяжело раскачать систему агрегата через микроконтроллер управления ГРАРМ так, чтобы она постепенно, за несколько часов, вогнала в зону резонанса турбоагрегат с электрогенератором на одном валу. После чего на корпусе начали от вибраций отворачиваться шпильки удерживающие крышку турбины, что и послужило непосредственной причиной катастрофы. Работой турбины и генератора в автоматическом режиме управляет специальная система, называется системой группового регулирования активной и реактивной мощности (ГРАРМ) .

Рис. Электронная часть шкафа управления ГРАРМ выполнена на основе PC-совместимой микроЭВМ фирмы Fastwell

Эта система была активирована в момент аварии на втором агрегате. Система была смонтирована и запущена в эксплуатацию в начале 2009 года, незадолго до аварии. Разработана и смонтирована данная система фирмой «ПромАвтоматика» на базе импортного оборудования. Естественно ни о какой Информационной безопасности тогда не думали, эта система имела прямой выход в Интернет, резонансные частоты агрегата были известны. Дальнейшее я думаю объяснять не надо, случилось то, что случилось…

Коллеги из Израиля и США успешно опробовали кибероружие для разрушения инфраструктурных объектов на практике, после этого конечно нужно создавать специальный род войск для его использования, что США и сделали в том же 2009 году организовав Киберкомандование со штатом сотрудников (бойцов) в 10 000 человек.

Кибероружие

Компьютерные вирусы в третьем тысячелетии стали тоже оружием и получили название «Кибероружие», более того во многих странах это оружие выделяется в отдельный род войск, обобщенным названием которого с легкой руки американцев стало название «Киберкомандование».

Командующий этими вооруженными силами получил совсем фантастическое название, не поверите, в США его называют - «КиберЦарь», да именно русское слово используется для официального названия американского командующего. Это оружие уже применялось в необъявленной войне США и Израиля против Ирана, Скорее всего оно применялось и в России, на Саяно-Шушенской ГЭС, есть его след и в аварии на Индийском проекте передачи в лизинг атомных подводных лодок. Там снова засветилась та же питерская фирма, она была разработчиком оборудования пожаротушения, которое в результате самопроизвольного срабатывания привело к гибели людей на ходовых испытаниях…. но это отдельная тема.

Публикации последнего времени пестрят использованием терминов «кибервойна», «боевые действия в киберпространстве», «киберугрозы» и им подобными. Это происходит в основном из-за того, что журналисты быстро подхватили не самый удачный термин, используя его в отрыве от контекста. В результате «кибервойной» с равной вероятностью могут называться пропагандистские операции в информационном пространстве интернета, попытки взлома банковских систем, операции по выведению из строя критической информационной инфраструктуры, а также любые действия, которые прямо или косвенно связываются с интернетом, компьютерами и т.п. Точно так же размыто и понятие «киберугрозы»: под него зачастую бездумно подводятся опасности, связанные с распространением определенных видов информации в сети, вопросы обеспечения безопасности информационных систем, противостояния вредоносному программному обеспечению (далее в тексте ПО) и многое другое.

Настоящая статья ставит своей целью определение различных сфер «киберугроз», или, точнее угроз, представляющих опасность для современных информационно-технических систем. На основании полученных определений попробуем представить небесспорную, но рабочую классификацию «кибероружия», «кибервойн» и других информационных воздействий, которые нередко ошибочно обозначают различными терминами с модной приставкой «кибер».

Разберемся в возникновении терминологии. Термин «кибернетика» появился еще в 1830-м году в философских трудах Андре-Мари Ампера, который более известен как один из пионеров электродинамики. Кибернетика определялась Ампером как наука о рациональном управлении государством. В 1948-м году понятие «кибернетика» было использовано Норбертом Винером как наименование науки о закономерностях процессов управления и передачи информации в машинах, живых организмах и в обществе. Объектом исследования кибернетики являются все без исключения управляемые системы , которым присуща обратная связь. Иными словами, кибернетика вовсе не ограничена исследованиями современных информационных систем, алгоритмов и протоколов. Будучи междисциплинарной наукой, она охватывает системы электрических цепей, технологические процессы, логистику, эволюционную биологию, психологию личности, социологию, синергетику и т.п. Особо отметим то, что кибернетика, как наука об управлении, уделяет самое пристальное внимание методам управления государством и обществом.

Именно эта область внимания кибернетики и стала причиной ее критики в СССР с последующим объявлением «реакционной лженаукой» в 1950-х гг. Кибернетика, как тогда казалось, претендовала на разработку научно обоснованного аппарата управления государством, стремилась «отбросить современную научную мысль, основанную на материалистической диалектике». Между тем, наиболее интересные исследования кибернетиков относились именно к исследованиям политики, общества и способов административного управления. В области исследований информационных систем на смену «общей» кибернетике был создан специализированный высокоэффективный математический аппарат, опирающийся на хорошо разработанные теории систем, управления, автоматов, алгоритмов и т.п. В практическом решении прикладных задач, связанных с информационными технологиями, как правило используется именно этот аппарат, а не «общая» кибернетика.

К определению кибероружия

Под «кибероружием» в настоящее время понимаются самые разнообразные технические и программные средства, чаще всего направленные на эксплуатацию уязвимостей в системах передачи и обработки информации или программотехнических системах. Так под определения «кибероружия» подводят общедоступные утилиты работы с сетевой инфраструктурой и нагрузочного тестирования сетей на основании того, что их используют хакеры. Опираясь на масштабность воздействия, к кибероружию причисляют вирусы типа Flame, или зомби-сети, используемые для рассылки спама и организации распределенных атак, направленных на перегрузку информационных систем и следующий из нее отказ в обслуживании (DOS и dDOS-атаки). Эта ошибка стала столь расхожей, что назрела необходимость хотя бы минимально формализовать набор признаков, который делает отрывок программного кода оружием. И почему, собственно, именно программного кода?

Ошибка, которая ведет к путанице в определениях, заключается в том, что авторы публикаций на тему кибервойн и других агрессий в киберпространстве постоянно смешивают понятия оружия и орудия . Орудием является, например, мотыга. Можно ли ее использовать в качестве оружия? Несомненно – целый спектр видов холодного оружия древности ведет свое происхождение именно от сельскохозяйственных инструментов. Так «милитаризованная» мотыга превращается в клевец или чекан. Это уже оружие: устройство, которое изначально конструктивно предназначено для убийства, либо поражения объектов инфраструктуры противника.

Использование не предназначенных для нанесения ущерба орудий с разрушительными целями, в агрессивных действиях (войнах) настолько же древнее, насколько и само человечество. Крестьянские армии и ополчение с успехом использовали привычные им серпы, мотыги, лопаты и вилы. Современные «кибервоины», не обладающие высокой квалификацией и доступом к специализированным разработкам, точно так же используют доступное им несложное программное обеспечение, созданное вовсе не с какими-то разрушительными целями – начиная с имеющейся в каждой современной операционной системе утилиты ping . Принцип остается тем же самым: слабо подготовленное воинство, вооруженное подручными средствами, вполне способно одержать победу за счет своей массовости. Является ли утилита ping кибероружием? Сама по себе, безусловно, нет. Что не мешает ей оставаться примитивным средством (орудием) ведения кибервойны.

В этой части статьи мы попробуем формализовать признаки кибероружия, в то время как в дальнейшем рассмотрении вернемся также и к методам ведения кибервойны, включая использование неспециализированных средств с этой целью. Начнем со второй типичной ошибки при использовании термина: прочной ассоциации кибероружия с программным кодом. Это в корне неверно: кибероружие воздействует на систему, которая совершенно не обязательно является компьютером. Распространение цифровых устройств, микропроцессоров и программных комплексов, к сожалению, сузило спектр рассмотрения свойств кибероружия до программируемых систем. Однако объектом воздействия кибероружия может являться любая система с обратной связью, любой автомат. Необходимым условием при этом является управляемость объекта воздействия, предсказуемость его реакций. Компьютеры отвечают этому требованию. Но не только они.

Кибероружие первого типа: избирательная система

Рассмотрим пример воздействия на систему с обратной связью. На протяжении многих лет существуют самонаводящиеся ракеты с инфракрасным наведением. Не вдаваясь в тонкости конструкции собственно системы наведения, такую ракету можно считать автоматом, функцией которого является наведение на источник ИК-излучения и его последующее поражение. Одним из способов противодействия ракетам с определенным типом системы самонаведения является использование устройства, генерирующего периодические или стохастические сигналы в ИК-спектре. В предельном упрощении это устройство является мигающей лампочкой. Создавая ложные сигналы для системы сопровождения цели, устройство вмешивается в систему обратной связи автомата. Нарушение нормального функционирования петли обратной связи (вызванное сбоем ожидаемой периодичности повторения импульсов) приводит к срыву наведения.

Обратим внимание на то, что и рассмотренная (ныне устаревшая) схема самонаведения, и устройство для создания помех являются аналоговыми. В них не использовалось цифровых систем, компьютеров, или программного обеспечения; они являются электронно-механическими приборами. В то же время воздействие помехи является однозначно информационным , происходит внутри некоторой замкнутой управляемой системы, функционирующей по предопределенным законам . Таким образом, задача срыва наведения автомата-ракеты является задачей кибернетики (с натяжкой ее можно считать нештатным способом программирования этого автомата). Можно ли считать ситуацию, описанную в данном примере, применением кибероружия (мигающей лампочки)?

Как ни парадоксально это звучит, да. Несмотря на простоту помехопостановщика, мы имеем дело с устройством, специально предназначенным для нейтрализации технического средства противника . Это оборонительная система, действующая в пространстве решения кибернетической задачи нарушения функционирования некоторого конкретного автомата. И уже на этом примере мы можем выделить некоторые характерные черты первого типа кибероружия:

1. Воздействие на систему является информационным , отсутствует физическое вмешательство;

2. Воздействие происходит на строго определенную систему, или тип систем с эксплуатацией их уязвимостей;

3. Результатом воздействия является предсказанный и повторяемый результат;

4. Воздействие не обязательно разрушительно , целью является прежде всего нарушение нормального функционирования.

Рассмотрим другой пример: использование широкополосной помехи для нарушения функционирования радиосвязи в некотором пространстве. Такое воздействие тоже является информационным, и не нацелено на производство каких-либо разрушений. Возможно, нарушение радиосвязи приведет к нарушению управления войсками противника – тогда такое воздействие можно считать воздействием на кибернетическую систему в ее высокоуровневом рассмотрении. Но и в этом случае оно будет (а) – нецелевым; (б) – опосредованным и (в) – непредсказуемым по конкретно достигаемым результатам. Не выполняется признак №3: точное предсказание результата воздействия невозможно. При детальном рассмотрении можно констатировать, что нарушается также и признак №2: воздействие не имеет конкретной цели. Предпринимается попытка нарушить функционирование всех радиосистем (включая собственные) вне зависимости от их конкретного типа. В зависимости от используемых способов передачи информации, некоторые конкретные образцы могут оказаться слабо уязвимы для такого ненаправленного воздействия.

В этом примере мы имеем дело с оружием информационным, но не кибернетическим . Оно применяется как бы наобум, в расчете на какое-то заранее неизвестное негативное воздействие с заранее неизвестными последствиями. Именно к информационному оружию следует относить вредоносное программное обеспечение (в том числе известные вирусы). Хотя и в этом случае причисление их к классу оружия является чаще всего спорным.

Предлагаемый комплекс признаков является на первый взгляд достаточным для определения кибероружия, но в то же время противоречит уже (к несчастью) сложившейся терминологии. Действительно, отделение информационного воздействия в пространстве решений кибернетической задачи от абстрактного информационного воздействия для неспециалиста является очень сложным. Кроме того, в зависимости от уровня рассмотрения системы, может меняться и классификация воздействия. Например, точно рассчитанное информационное воздействие, может перейти в сферу кибернетики при рассмотрении последствий его влияния на более высокоуровневые схемы управления. Это относится к упомянутому выше срыву управления войсковыми структурами, нарушениям принятия стратегических решений, вопросам реакции масс и т.п. На достаточно высоком уровне рассмотрения любое информационное воздействие можно считать задачей общей кибернетики, но такое рассмотрение не имеет практической ценности. В примере со срывом наведения автомата-ракеты уже обозначено поле взаимодействия: замкнутая управляемая система, функционирующая по предопределенным законам . Ограниченность этого поля порождает следующие уточняющие признаки кибероружия первого типа:

5. Воздействие кибероружия происходит внутри ограниченных систем ;

6. Целью кибероружия являются системы и комплексы, действующие по однозначно установленным законам и алгоритмам .

С этими уточнениями комплекс признаков кибероружия приобретает необходимую сфокусированность. Обратим внимание на то, что под описанные признаки попадают не только программотехнические системы (которые принято выделять в современной практике), но и любые автоматы, функционирующие по известным законам. Казалось бы, этим мы избыточно расширяем спектр рассматриваемых систем. Тем не менее, такое расширение является преднамеренным и обоснованным.

Сравним два примера. В одном целью воздействия абстрактного кибероружия является программный комплекс управления атомным реактором, не подключенный к исполнительным устройствам, тестовый стенд. В другом целью воздействия является такой же комплекс, управляющий действующим реактором. Результатом нарушения функционирования этого комплекса в первом случае будут сравнительно безобидные программные сбои. Во втором же случае результаты будут сильно варьировать в зависимости от спектра, схемы управления и способов функционирования подключенных к системе исполнительных устройств .

В хорошо спроектированной отказоустойчивой системе программные сбои могут эффективно парироваться на уровне оконечных управляемых автоматов , которые имеют дополнительные (например, чисто механические) подсистемы обеспечения безопасности. Поэтому для целенаправленного воздействия при его планировании необходимо также учитывать особенности работы этих конечных автоматов, возможные способы отключения предохранительных систем, изъяны конструкции, проектирования и т.п.

Из приведенного выше сравнения следует вывод о том, что для создания кибероружия первого типа необходимо глубокое знание и понимание способов функционирования объекта воздействия (системы). Исследование уязвимостей только программного кода может оказаться недостаточным: нарушение функционирования управляющей программы не обязательно приведет к фатальным сбоям. Восстановление системы при отсутствии фатальных повреждений в этом случае может быть достигнуто простой переустановкой программного обеспечения. Еще более устойчивы распределенные системы, где необходимый уровень нарушения функционирования может быть достигнут только согласованным воздействием на несколько подсистем одновременно.

Немного забегая вперед (известные способы противодействия кибероружию рассматриваются в другом разделе), отметим еще одну особенность. Кибероружие первого типа эксплуатирует известные уязвимости системы, которые могут быть устранены ее разработчиками при наличии информации о самом факте существования такого оружия. Не представляет сомнений, что эти уязвимости будут устранены в обязательном порядке при зарегистрированном факте применения оружия. Таким образом, кибероружие первого типа имеет практическую ценность только в том случае, если: (а) обеспечена секретность его разработки, (б) сокрытие факта его наличия, и (б) обеспечена внезапность его применения. Иными словами, кибероружие первого типа является едва ли не одноразовым. Если факт его использования, или сам факт наличия известен противнику, он приложит все усилия для ликвидации уязвимостей систем, которые являются целью этого оружия. Такая характеристика позволяет говорить о том, что кибероружие первого типа чаще всего является наступательным , ориентированным на нанесение эффективного первого удара.

Примером кибероружия первого типа является ныне широко известный компьютерный червь Stuxnet. Обратим внимание на то, что его целью являлась совершенно конкретная система с известными уязвимостями, в том числе и на уровне конечных исполнительных устройств. Воздействие крайне избирательно: червь практически безвреден для других систем, используя их только как медиатор для распространения, а точнее, как способ доставки к заданной цели.

Но попробуем рассмотреть и некоторые следствия прецедента Stuxnet. Исследование уязвимостей цели воздействия не могло не требовать глубокого знания принципов ее функционирования. Из этого следует, что создание данного конкретного образца вредоносного ПО стало возможным только благодаря масштабной (и дорогостоящей) разведывательной операции. Сам же образец Stuxnet является в этом контексте лишь вершиной айсберга: специальным средством, разработанным в единичном экземпляре и использованным однократно для осуществления конкретной диверсии. Иными словами, Stuxnet следует сравнивать с заказными разработками разведывательного сообщества; это оружие никогда не предназначалось для массового использования.

Такие черты не могут быть признаны характерными для всех возможных образцов кибероружия первого типа, но их следует признать довольно типичными. Высокая стоимость разработки и предварительных НИОКР, однократность применения, беспрецедентная избирательность поражения и необходимость обеспечения секретности разработки и доставки, делают подобные образцы кибероружия непрактичными для реального войскового применения. Они переходят в разряд специальных средств, арсенала спецслужб.

Кроме того, отдельные образцы (существование которых с высокой долей вероятности можно предположить, хотя оно никак не разглашается в открытых источниках) кибероружия первого типа могут быть использованы для нейтрализации критической инфраструктуры противника в целях повышения эффективности первого удара либо ослабления способностей противника противостоять ему. Фактически, это те же диверсионные операции, предшествующие началу полномасштабных боевых действий. Интересно отметить, что способы массированного применения таких образцов сходны со структурой первого обезоруживающего ядерного удара, что в некоторых вариантах рассмотрения позволяет причислить такие (описанные абстрактно) разработки к стратегическим наступательным вооружениям. Однако, в отличие от СНВ, кибероружие первого типа не имеет никакого потенциала сдерживания . Практически мгновенное воздействие, отсутствие предупреждения при применении и необходимость обеспечения секретности разработки (и самого факта наличия) выводит такое оружие за рамки действующих соглашений.

Завершая рассмотрение первого типа кибероружия, следует признать, что оно едва ли окажет влияние на способы ведения боевых действий. Ниша такого оружия – диверсии, включая диверсии стратегического уровня. Для армейских формирований использование такого кибероружия непрактично: оно требует высокой квалификации персонала, излишне избирательно, не может применяться на тактическом уровне, крайне дорого во владении и в разработке. Кибероружие первого типа, вероятно, войдет в арсенал спецподразделений, причем нередко это будут единичные образцы, создаваемые специально для выполнения конкретных задач. Для задач, решаемых классическими вооруженными силами, более приспособлены другие виды кибероружия. Их рассмотрение будет представлено в следующей части статьи.

В задачах практического радиоэлектронного подавления применяются, конечно, и более продвинутые системы. Без пристального рассмотрения принципов действия каждой из них, нельзя однозначно причислить их к кибероружию. Некоторые из них могут считаться кибероружием (их будет характеризовать в первую очередь как раз высокая избирательность), в то время как многие другие средства радиоэлектронной борьбы под эту классификацию не подпадут.

Необходимость дистанционно-кибернетического оружия

Как показывает многолетний и детальный военно-технический анализ, самое существенное влияние на уровень тактико-технических характеристик средств вооружения оказывает внедрение научно-технических достижений в области разработки новых измерительных, информационных и промышленных технологий. Потому что только при их совместном использовании удается, в конечном итоге, существенно расширить функциональные возможности и качественно повысить боевую эффективность средств поражения. В современных условиях это обстоятельство является актуальным и крайне важным для решения проблемных задач по выводу из строя ключевых объектов вероятного противника средствами поражения в неядерном оснащении, ибо использование ядерного оружия, хотя и намного более эффективного, ведет к далеко идущим нежелательным последствиям. В этом отношении одной из важнейших задач является задача обеспечения высокоэффективного точечного поражения безъядерными зарядами стационарных и мобильных средств боевого потенциала противника, важнейших объектов ведущих отраслей промышленности и ключевых объектов жизнеобеспечения страны-противника на малых, средних и больших дальностях за установленный ограниченный период времени.

Симбиоз ракетно-космических, авиационных, измерительных и робототехнических технологий

В качестве основного пути решения упомянутой проблемной задачи предлагается создание боевых средств оружия нового класса — дистанционно-кибернетического оружия (ДКО), обладающего предельно высокими точностью и скоростью доставки зарядов к целям, расположенным на различных дальностях, с повышенными возможностями преодоления систем противодействия. Под дистанционно-кибернетическим оружием понимаются главным образом средства поражения, возможнос ти и уровень характеристик которых во многом определяются использованием новейших кибернетических и радиоэлектронных технологий. При этом ключевыми технологиями, обеспечивающими достижение упомянутых характеристик средств поражения, являются технологии создания и применения широкого спектра малогабаритных и высокочувствительных датчиков, работающих на различных физических принципах и использующих при обработке и анализе измерительной информации наряду с математическими методами и элементы искусственного интеллекта. При комплексировании информации, получаемой от датчиков различной физической природы, может быть получен существенный эффект, например, при распознавании объектов, определении параметров движения объекта, при самонаведении, при доразведке целей и т. д. Следует особо подчеркнуть, что проектирование и отработка упомянутых типов датчиков с требуемым уровнем характеристик является серьезным проблемным вопросом на пути создания интеллектуализированного оружия. В связи с этим для специализированных организаций соответствующего профиля открывается большое поле актуальных работ, направленных на создание перспективных видов оружия. Как показывает анализ, будущие военные столкновения — войны не только моторов, а войны с широким использованием интеллектуализированных и робототизированных средств поражения (боевых роботов), а также интеллектуализированных пространственно-распределенных систем военного и двойного назначения, управляемых военными специалистами. Это не проект, это тенденция перспектив развития средств поражения, поэтому к такому направлению развития вооружений следует готовиться заблаговременно.

В отличие от традиционных классов оружия носители дистанционно-кибернетического оружия в район цели доставляют не классические снаряды, бомбы, головные части, боевые блоки, мины и т. п., а боевые роботы, образно говоря, роботы-истребители. Говоря иными словами, одним из самых важных отличительных свойств дистанционно-кибернетического оружия является то обстоятельство, что оно «стреляет» интеллектуализированными боевыми роботами, поэтому ДКО — это оружие качественно нового класса, оружие с принципиально новыми и расширенными функциональными и боевыми возможностями. В боевых роботах к основным составным частям традиционных средств поражения добавляются интеллектуализированные средства и подсистемы, обеспечивающие выполнение целого ряда функций по адаптивному поведению средств поражения ДКО в районе цели (доразведка и распознавание целей, поиск наиболее уязвимых частей целей, обход зон противодействия и препятствий, принятие решения на подрыв заряда и т. д.). Что направлено, в конечном итоге, на повышение эффективности и надежности поражения цели зарядами возможно меньшей мощности, причем, в первую очередь, зарядами в обычном оснащении. По замыслу, в перспективе конструкции платформ боевых роботов должны обеспечивать роботам возможность, в зависимости от назначения, в районе цели летать, перемещаться по поверхности земли или плавать в надводном и подводном положениях.

Военно-технические возможности

— возможности получения боевыми субблоками разведывательной и навигационной информации в районе цели от космических, навигационных и других средств; — срочную доставку относительно легких боеприпасов, оружия или средств спасения людям, попавшим в трудные ситуации на значительных расстояниях и в труднодоступной местности.

Структурный состав

Структурный состав средств ДКО включает ракеты-носители крылатых блоков и крылатые субблоки, оснащенные зарядами и интеллектуализированными системами управления, в основу построения которых положены новые, как правило, прорывные технологии. При этом сами субблоки могу т быть дополнительно оснащены средствами поражения (например, снарядами ракетного типа с самонаведением). Характерной особенностью крылатых субблоков и средств поражения является то обстоятельство, что их несущие конструкции должны быть компактно складывающимися и занимать возможно меньший объем при размещении их на соответствующих носителях. Следует отметить также, что носителями крылатых субблоков могут быть наряду с ракетами и самолеты, с которых субблоки могут стартовать к району целей. В случае небольших дальностей до целей субблоки могут запускаться с наземных пусковых установок (по аналогии с известными беспилотниками).

По возлагаемым задачам, назначению и структурному составу крылатые субблоки могут быть: разведывательно-информационные, ударные, разведывательно-диверсионные, разведывательно-ударные, спасательно-обеспечивающие и др. В состав системы управления субблоков может входить целый ряд подсистем, основанных на использовании новых технологий и различных физических принципов построения, в частности, могут входить: подсистемы интеллектуальных датчиков для доразведки целей и высокоточной навигации, подсистемы распознавания и принятия решений, подсистема самонаведения, подсистема средств преодоления противодействия противника и др. При совместной взаимоувязанной работе этих систем ожидается получение, как показывает анализ, существенного синергетического эффекта.

Первичными информационными средствами могут быть самые разнообразные датчики: приемники электромагнитных импульсов, магнитометры, датчики для дистанционного измерения температуры объектов, различного рода датчики для получения изображений в оптическом и радиодиапазонах электромагнитных волн, датчики радиационных излучений, доплеровские измерители скорости, акустические датчики и др. Кроме того, в систему управления субблоков могут входить средства визуального обзора района целей оптического или радиолокационного типа (например, аналоги телекамер наблюдения), которые могут передавать изображение оператору по обычным или спутниковым радиоканалам. С использованием этой информации операторы могут более успешно распознавать цели и наводить субблоки или запускать с них субсредства поражения, которые на субблоках базируются, для уничтожения целей.

Об ожидаемом эффекте от применения ДКО

Первое (и главное) — высокая точность попадания, вплоть до прямого попадания, при обеспечении минимального возможного времени доставки зарядов в район цели. Кроме того: — использование неядерных зарядов для эффективного поражения стратегически важных объектов; — доразведка и поражение стационарных и мобильных целей, координаты которых известны с точностью до района базирования; — поражение целей, закрытых по баллистическим траекториям подхода; — обеспечение функционирования субблоков средств поражения вне зоны обзора информационных средств и зон досягаемости огневых средств системы противодействия; — поражение целей на малых, континентальных и межконтинентальных дальностях средствами ДКО различной номенклатуры; — благоприятные условия для работы средств системы управления; систем коррекции по рельефным, радиолокационным, оптическим картам местности и по КНС «Глонасс»; системы самонаведения; датчиков и информационных средств системы доразведки; — принципиальные возможности оснащения средствами ДКО всех видов и родов войск с целью более эффективного решения ими своих специфических боевых задач.

Заключение

В заключение следует отметить, что, как показывает анализ, в России имеются все научно-технические предпосылки для полной реализации упомянутых средств и получения ожидаемого эффекта от их применения. Но для этого требуется неизменная, настойчивая и сильная политическая воля и большой комплекс научноизыскательских и технических работ на всех уровнях, начиная, прежде всего, с государственного.

Встреча лидеров России и США в Гамбурге на саммите «Группы двадцати» показала интерес к сотрудничеству по вопросам безопасности киберпространства, однако последовавший за этим отказ Дональда Трампа от начавших было оформляться договоренностей, говорит о трудностях политических процессов происходящих, прежде всего, внутри США. Сложившаяся сейчас ситуация свидетельствует о переломном моменте, который способен оказать влияние на дальнейшее развитие всей системы международной информационной безопасности. Материал публикуется в рамках партнерства с Российским советом по международным делам (РСМД).

Кибероружие - что это?

Возможность использования информационных и коммуникационных технологий (ИКТ) в военно-политических целях становится фактором, оказывающим влияние на современные международные отношения. В докладе Группы правительственных экспертов ООН 2015 г. указывается, что ряд государств занимаются наращиванием потенциала в сфере ИКТ для военных целей. Использование ИКТ в будущих конфликтах между государствами становится всё более вероятным, а неразрешенные проблемы и противоречия указывают на важность темы и сложность диалога.

Во-первых, применяемые понятия и определения признаются лишь отдельными группами государств. Так, в странах ШОС, используется термин «информационное оружие», определяемое как «информационные технологии, средства и методы, применяемые в целях ведения информационной войны». Под это понятие можно подвести фактически любые ИКТ-инструменты – как специализированные, так и общедоступные: Интернет, социальные сети и базы данных, системы мобильной связи, телекоммуникационные системы и др. С другой стороны, например в странах НАТО, неофициальное определение кибероружия есть в «Таллиннском руководстве по применимости международного права к кибервойнам»: «кибернетические средства ведения войны, которые по своей конструкции, использованию или предполагаемому использованию способны привести к травмам или гибели людей; или повреждению или уничтожению объектов, то есть, привести к последствиям, необходимым для квалификации кибероперации как нападения».

В Объединенной доктрине киберопераций Министерства обороны США 2014 г. можно найти определение «средства в киберпространстве» – «устройство, компьютерная программа или метод, в том числе в любом сочетании программного обеспечения или аппаратных средств, предназначенное для оказания воздействия в киберпространстве или через него». Таким образом, в самом общем виде кибероружием (и здесь не учитывается информационно-гуманитарное воздействие) являются специализированные ИКТ-средства, которые предназначены для оказания деструктивного воздействия на компьютерные системы и сети, поддерживаемую ими инфраструктуру и/или хранящуюся в них информацию.

Во-вторых, до сих пор не определен ряд международно-правовых аспектов использования ИКТ в военных целях. Группа правительственных экспертов ООН в своем докладе 2013 г. подтвердила применимость международного права в информационном пространстве. Однако до сих пор не сформулировано четкого ответа на вопрос, как именно международное право должно применяться в киберпространстве. В частности, на данный момент не дано правовых определений кибероружию, вооруженному нападению в киберпространстве, комбатантам, и не описано, как обеспечить соблюдение прав мирного населения.

В-третьих, кибероружие представляет собой специализированное программное обеспечение, и это предопределяет возможности его создания, распространения и использования. Атаки могут осуществляться с использованием обычных персональных компьютеров, подключенных к Интернету. При этом известно, что вредоносное программное обеспечение и/или его компоненты (подобные уязвимостям «нулевого дня») можно приобрести, а специалистов – нанять. Низкий порог вхождения может привести к существенному расширению круга акторов, которым доступно кибероружие. Ими могут быть не только государства, но и террористические организации, и организованные преступные группы. Сейчас процесс распространения кибероружия практически не контролируется, а единственный механизм, который существует – Вассенаарские договоренности по экспортному контролю обычных вооружений и товаров и технологий «двойного применения» – является межгосударственным, и не затрагивает, например террористические или криминальные группы.

В-четвертых, на текущем этапе развития ИКТ нет механизмов быстрой и точной атрибуции кибератак. А в условиях, когда невозможно идентифицировать источник угрозы, существует вероятность, что обвинение в нападении будет сделано без приведения существенных фактов, на основании предположений и умозаключений, согласно политической конъюнктуре. Существует множество подобных примеров, в том числе недавние обвинения России во взломе серверов Демократической партии США – существенных доказательств предъявлено не было.

Кибероружие США – история и современность

США давно и активно используют ИКТ в военно-политических целях. Начало этому процессу было положено внедрением доктрины сетецентрических войн, которая была представлена в «Концепции развития вооруженных сил США до 2010 г.», принятой в 1996 г., нашла отражение в «Четырехлетней программе развития обороны США» 1997 г. и развита в последующих документах. Принятие доктрины сетецентрических войн было продиктовано стремлением повысить возможности участников боевых действий за счет их объединения в единую сеть и достижения информационного превосходства. Окончательно информационные операции закрепились в военном строительстве США в 1998 г. с появлением «Объединённой доктрины информационных операций» – документа, который предназначался для самого широкого распространения. Согласно этой доктрине, информационные операции включают в себя электронное противоборство (Electronic Warfare ), операции в компьютерных сетях (Computer Network Operations ), психологические операции (Psychological Operations ), мероприятия по дезинформации (Military Deception ), меры обеспечения безопасности проведения операций (Operations Security ). В «Концепции развития вооруженных сил США до 2020 г.» было отмечено, что в перспективе операции в информационном пространстве станут отдельным видом вооруженной борьбы и приобретут такое же значение, как операции в других средах – на воде, суше, в воздухе и космосе.

За первое десятилетие XXI в. произошли ключевые изменения во взглядах и подходах США к использованию ИКТ в военно-политических целях. В 2001 г. в очередной «Четырехлетней программе развития обороны США» кибероперации были выделены в самостоятельный вид военной деятельности, а собственно киберпространство было признано новой сферой противоборства. Следующим ключевым изменением стало создание в 2010 г. Киберкомандования, ответственного за проведение операций в киберпространстве, защиту военных систем и сетей и координацию киберобороны между всеми родами войск. При этом глава этой структуры также является руководителем Агентства национальной безопасности США, основная функция которого – радиоэлектронная разведка. Подобное двойное подчинение, а также «Меморандум о взаимопонимании», подписанный в 2010 г. между Министерством обороны и Министерством внутренней безопасности, способствовали скорейшему развитию потенциала Киберкомандования. Вскоре после этого, в 2011 г., представитель Министерства обороны США на слушаниях в Конгрессе подтвердил, что у Америки есть возможности проведения наступательных действий в киберпространстве, фактически признав этим наличие кибероружия.

Нельзя не отметить, что кибервозможности развиваются в тесном взаимодействии с частным сектором и гражданским обществом. Происходит активная агитация и рекрутинг талантливых хакеров. В начале 2012 г. ВВС США объявили открытый тендер на разработку комплекса специальных программных средств (фактически – кибероружия), которые смогут решать ряд задач: резидентное нахождение на компьютере предполагаемого противника, слежение за активностью информационных систем противника, выведение их из строя. Агентство перспективных оборонных исследований и разработок (DARPA ) Министерства обороны США в 2013-2016 гг. реализовало проект под названием «P lan X» . Он направлен на создание полуавтоматической системы, которая упростит использование вредоносных программ и снизит требования к квалификации соответствующего персонала. При этом единая архитектура аппаратно-программного комплекса и интерфейса пользователя позволит объединить множество вредоносных программ, разрабатываемых сторонними подрядчиками – возможно, в будущем в отдельных государствах будет создан легальный рынок не просто уязвимостей, а более продвинутого кибероружия. В мае 2016 г. система была испытана в ходе учений «Cyber Guard » и «Cyber Flag », и планируется к внедрению в работу Киберкомандования в 2017 г. Согласно действующим документам (в частности, речь идёт Директиве президента №20), в определенных случаях допустимо автоматическое реагирование на кибератаки, но при наличии риска существенных последствий необходимо принятие политического решения на уровне президента. Принимая во внимание вышеизложенное, можно сказать, что выстраивается определенная иерархия, в которой будет несколько категорий кибероружия. Одно будет применяться с ограничением по месту и времени действия, для решения задач, не требующих специального согласования – поражения компьютерных сетей и систем противника непосредственно на поле боя. Другое, более продвинутое, будет предназначено для выведения из строя критически важных объектов потенциального противника, и решение о его использовании будет приниматься на более высоком уровне, в рамках проведения специальных операций.

Некоторые вышеобозначенные аспекты получили развитие в Киберстратегии Министерства обороны США 2015 г. При этом наибольший интерес представляют следующие моменты. Заявлено, что специальные формирования для выполнения операций в киберпространстве будут разделены на три группы: подразделения киберзащиты (защита информационной инфраструктуры Министерства обороны), подразделения государственной обороны (защита государства и государственных интересов от атак высокого уровня) и боевые подразделения. Кроме этого, более четкое оформление получили концептуальные основы сдерживания в киберпространстве.

В 2016 г. президент Обама и другие официальные лица США признали, что проводятся наступательные кибероперации против информационных систем «Исламского государства». Представляется, что подобные заявления не следует рассматривать в качестве сигналов изменения политики в отношении открытости операций в киберпространстве. Например, до сих пор нет прямых доказательств участия того или иного государства в получившей широкую известность атаке на некоторые предприятия ядерной программы Ирана (в то же время у отдельных экспертов нет сомнений в том, что за этой атакой стоят спецслужбы США и Израиля). Сложность атрибуции препятствует установлению источника атаки стороной-жертвой, а атакующая сторона, как правило, не заинтересована в том, чтобы открыто говорить о своих действиях. ИГ же является квазигосударственным образованием, что предопределяет возможность разглашения информации об атаке и получения определенных политических дивидендов.

Перспективы развития

Объёмы выделяемого на деятельность в киберпространстве финансирования свидетельствуют о том, что это направление является одним из главных приоритетов Министерства обороны США. В 2014 г. сотни миллионов долларов были потрачены на создание специальных киберполигонов для подготовки специалистов, анализ киберопераций в целом, разработку специальных средств и создание поста главного советника по киберобороне. В бюджете 2016 г., по сравнению с 2015 г., до 100 млн. долл., возросло финансирование разработки технологий для киберопераций (фактически, кибероружия), 200 млн долл. заложено на поиск и оценку уязвимостей всех систем вооружения. Также планировалось увеличение числа служащих в Киберкомандовании до 6000 человек в 2016 г.

Бывший министр обороны США Эштон Картер заявлял, что в 2017 г. необходимо потратить дополнительно 900 млн долл. и довести ежегодный объём финансирования деятельности в киберпространстве до 6.7 млрд долл., а за следующие пять лет потратить в совокупности почти 35 млрд долл. Проекты бюджета на 2017 фискальный год более чем вдвое увеличивают финансирование наступательных и оборонительных операций ВВС США – в совокупности, с 20 до более 50 млн долл. а затраты на разработку технологий до 150 млн долл. Согласно одному из положений в проекте бюджета, Киберкомандование будет выведено из подчинения Стратегического командования и станет полноценным единым боевым командованием. Прежде всего, это позволит значительно ускорить процесс принятия решений; во-вторых, Киберкомандование сможет более активно участвовать в формировании бюджета, политики и стратегий Министерства обороны. Кроме этого, появится прямое подчинение новой структуры министру обороны и президенту США.

В ходе предвыборной кампании Д. Трампом было сформулировано четыре тезиса по обеспечению кибербезопасности:

- незамедлительное проведение специальной группой оценки киберобороны США и уязвимостей, в том числе на объектах критически важной инфраструктуры;

- создание под эгидой министерства юстиции объединенных рабочих групп для координации противодействия киберугрозам;

- подготовка министром обороны и председателем объединенного комитета начальников штабов рекомендаций для усиления Киберкомандования;

- разработка наступательных возможностей в киберпространстве, необходимых для сдерживания, и, при необходимости, реагирования.

Очевидно, что Д. Трамп не станет послом мира в киберпространстве. При этом государственный аппарат США обладает определенной инерцией, что позволяет сохранять преемственность власти. Например, Б. Обама в свой первый срок пребывания на президентском посту реализовывал скорректированный вариант «Всеобъемлющей национальной инициативы кибербезопасности», подготовленной ещё командой Дж. Буша мл. Учитывая настроения кандидатов и существующие тенденции, нельзя говорить о том, что после выборов США внезапно станут стремиться к всеобщему разоружению в киберпространстве – напротив, мы слышим прямые угрозы от высшего руководства США осуществить кибератаку (или послать некий «сигнал») против России. Такие беспрецедентные, и в определенной степени провокационные действия вызывают массу вопросов о дальнейшем развитии ситуации. В апреле 2016 года состоялась российско-американская встреча высокого уровня по проблематике международной информационной безопасности – и стороны договорились продолжать выстраивать взаимоотношения в указанной области в неконфронтационном ключе и в практическом плане активизировать двустороннее сотрудничество в целях борьбы с угрозами в сфере использования ИКТ в контексте международной безопасности. В то же время нет никакой информации, что летом, после приписываемых России атак на сервера Демократической партии, были использованы специальные горячие линии связи, созданные в рамках «Совместного заявления президентов Российской Федерации и Соединенных Штатов Америки о новой области сотрудничества в укреплении доверия». В сентябре в ходе Саммита G20 в Китае Б.Обама заявил, в частности, что: «Целью является не рост эскалации в киберпространстве, и гонка вооружений, как было в других сферах, а постепенное установление норм и правил, чтобы все действовали ответственно». В октябре вышло «Совместное заявление Министерства внутренней безопасности и Управления директора национальной разведки о безопасности выборов», где уже прямо сказано, что летние хакерские атаки были осуществлены по указанию российских властей. А позже было объявлено, что США готовят «пропорциональный ответ действиям России».

Встреча лидеров России и США в Гамбурге на саммите «Группы двадцати» показала интерес к сотрудничеству по вопросам безопасности киберпространства, однако последовавший за этим отказ Д.Трампа от начавших было оформляться договоренностей, говорит о трудностях политических процессов происходящих, прежде всего, внутри США. Сложившаяся ситуация свидетельствует о переломном моменте, который способен оказать влияние на дальнейшее развитие всей системы международной информационной безопасности. С одной стороны, США могут продвигать свои правила игры в киберпространстве, не считаясь с интересами других. С другой стороны, может возобладать прагматичный подход, и правила будут сформулированы с более широким участием, чтобы учитывать интересы многих – возможно, в рамках Группы правительственных экспертов ООН.

Информационная война, в свою очередь, определяется как противоборство между двумя или более государствами в информационном пространстве с целью нанесения ущерба информационным системам, процессам и ресурсам, критически важным структурам, подрыва политической, экономической и социальной систем, массированной психологической обработки населения для дестабилизации общества и государства, а также принуждения государства к принятию решений в интересах противоборствующей стороны.

Вредоносные программы или уязвимости, против которых еще не разработаны защитные механизмы (по информации «Лаборатории Касперского»)

По оценке экспертов «Лаборатории Касперского», стоимость разработки вируса Stuxnet лежит в пределах 100 млн долл., по оценке компании Fortinet, стоимость базовых инструментов для создания ботнета типа «Zeus» начинается от 700 долл.

См., напр. David E. Sanger Confront and Conceal: Obama"s Secret Wars and Surprising Use of American Power. – NY.: Broadway Books, 2012. – 514 p.

МОСКВА, 17 фев — РИА Новости/Прайм. Хакерские атаки на военную инфраструктуру государств стали реальной угрозой, способной вывести из строя критически важные объекты инфраструктуры противника, включая ядерную, военную и аэрокосмическую отрасли, утверждают опрошенные РИА Новости эксперты.

Ранее во вторник "Лаборатория Касперского" сообщила, что обнаружила международную кибергруппу Equation Group превосходящую по своим масштабам, инструментам и эффективности все известные на сегодня команды хакеров.

"В России среди пострадавших — правительственные учреждения, исследовательские институты, объекты энергетики и инфраструктуры, университеты, военные ведомства, предприятия аэрокосмической отрасли, телекомы и медицинские учреждения, — сообщили в компании. Название конкретных организаций, пострадавших от действий хакеров, в антивирусной компании не называют.

Касперский: более 500 структур пострадало от действий Equation Group "Лаборатория Касперского" сообщила, что обнаружила кибергруппу Equation Group, превосходящую по своим масштабам, инструментам и эффективности все известные на сегодня команды хакеров. Конкретные организации, пострадавшие от действий хакеров, не называются.Оружие кибервозмездия

Атаки хакеров в последнее время не ставят целью похищение нескольких тысяч долларов со счетов неосторожных вкладчиков. Объектами атаки хакеров являются крупнейшие госструктуры, а целью — конфиденциальные данные государственного значения и доступ к инфраструктуре, позволяющий, к примеру, спровоцировать ядерную катастрофу, намного масштабнее Чернобыльской.

"Пока вредоносное ПО может выступать в качестве кибероружия, над ним необходим особый контроль. Однако пока данная инициатива только сформулирована, и не совсем понятно, как она будет реализована", — говорит ведущий вирусный аналитик ESET Russia Артем Баранов.

Трансформацию претерпели не сами угрозы, а вектор их использования. Сегодня наступательное ПО и так называемые технологии двойного назначения могут использоваться для организации государственных атак на правительственные учреждения и частные компании других стран, говорит эксперт.

Значение угрозы со стороны киберпространства оценили лидеры крупнейших мировых держав. На прошлой неделе президент США Барак Обама подписал директиву о создании системы обмена информации между частными компаниями и государственными службами по вопросам кибернетических угроз.

Цифровые армии

Хакерские группировки объединяют сотни людей в десятках странах мира. По данным "Лаборатории Касперского", Equation Group ведет свою деятельность на протяжении почти двадцати лет, и ее действия затронули тысячи, а возможно и десятки тысяч пользователей в более чем 30 странах мира. Наибольшее количество жертв Equation Group было зафиксировано в России и Иране.

Инфраструктура Equation Group включает в себя более 300 доменов и 100 контрольно-командных серверов, расположенных в разных странах, в частности в США, Великобритании, Италии, Германии, Нидерландах, Панаме, Коста-Рике, Малайзии, Колумбии и Чехии.

В арсенале Equation Group имеется множество зловредных, и некоторые из них крайне новаторские, считают эксперты российской антивирусной компании. К примеру, "Лаборатория Касперского" впервые в своей практике обнаружила модули, которые позволяют перепрограммировать операционную систему жестких дисков 12 основных мировых производителей, в том числе Seagate, Samsung, Western Digital, Toshiba, Maxtor и IBM.

В поисках виноватого

В "Лаборатории Касперского" отрицают озвученную в ряде СМИ версию, согласно которой сами производители дисков по требованию американских спецслужб могли содействовать внедрению шпионского ПО в свою продукцию.

"Мы обнаружила модули, которые позволяют перепрограммировать операционную систему жестких дисков, ориентированную на 12 основных мировых производителей из разных стран. Эти модули являются вредоносными программным обеспечением, никак не имеющим отношения к разным производителям дисков", — уверены в российской антивирусной компании.

Большинство компьютерной техники иностранного производства оборудовано "бэкдорами" — предустановленными программными средствами для проникновения в защищенные сети, в том числе и государственных ведомств, уверен сооснователь ИТ-компании "Ашманов и Партнеры" Игорь Ашманов.

"Подавляющая часть компьютерного оборудования, производимого в мире, изначально была разработана в США. Сейчас большинство устройств несколько раз за день подключаются к Сети, чтобы скачать разного рода обновления. Проследить, не появились ли в итоге в устройстве шпионские программы практически нереально. В том числе я не вижу особой проблемы в том, чтобы внедрить некий шпионский код в ПО, управляющее работой жесткого диска, или всего компьютера (в том числе в UEFI — универсальную систему ввода-вывода, контролирующую все основные функции ПК)", — говорит он.

Ограничение кибервооружений

Заключенные в 1996 году Вассенаарские соглашения, согласно недавним дополнениям, запрещают к экспорту в недружественные страны шпионского, наступательного и прочего ПО, которое приравнивается к вооружениям и технологиям двойного назначения, говорит Артем Баранов из ESET. "Соглашения распространяются в основном на страны НАТО и ЕС. Фактически, они разграничивают сферы влияния военных и экономических блоков в кибермире, разделив его на союзников и остальные страны", — уточняет Баранов.

В любом случае, согласны эксперты, современные киберугрозы недостаточно хорошо изучены, чтобы делать однозначные выводы о размере нанесенного ими вреда. Так, опрошенные РИА Новости предприятия российского оборонно-промышленного комплекса, в том числе объединенных приборостроительной и судостроительной корпораций, заявили, что, не подвергались атакам Equation Group, ФСБ, Минобороны и Служба внешней разведки РФ также не подтверждают, что стали жертвами хакеров.